-

Posts

981 -

Joined

-

Last visited

-

Days Won

20

Posts posted by dancezar

-

-

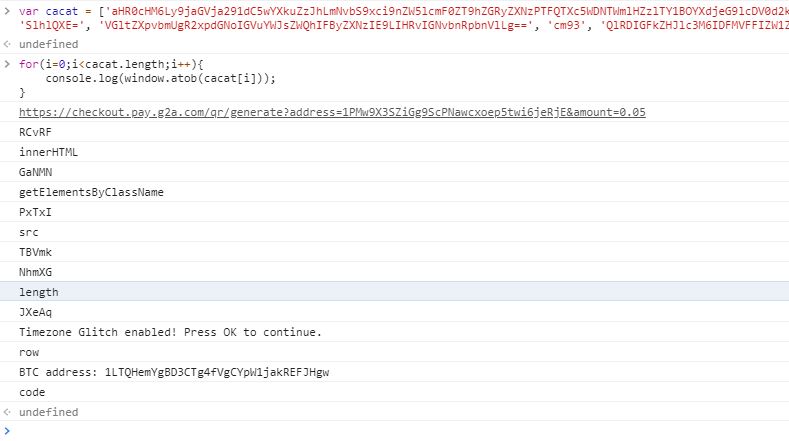

https://pdfhost.io/v/7OHky6HK_g2a_exploitpdf.pdf

https://anonfile.com/Z8Je89Cbn4/Timezone_Script_txt

Chiar ma intrebam, de ce era nevoie ca JS-u sa fie ofuscat, avand in vedere ca timezone-u se schimba destul de usor, e putin cam overkill sa incerci sa ascunzi asta. Oricum scriptu nu face nimic cu timezone-u ci doar schimba adresa BTC de la checkout.

Dar stati linistiti, daca trimiteti cel putin 0.005 btc la adresa aia, o sa primiti refound imediat si produsul pe email! Tf is wrong with you

-

3

3

-

-

Degeaba le "schimbi" in printf-ul ala

Ce sens ar avea sa primesti parametrii aceia din stdout...

-

6 minutes ago, gutui said:

- nu cred ca as fi/fost infectat;

-pe http://weleakinfo.com/ , Found 1 result in LinkedIn.com.

-pe https://haveibeenpwned.com/ , Pwned on 1 breached site and found no pastes

-parola mailului este total diferita de cea folosita pe cele 2 conturi de client la emag si pcgarage

, reiterez nu parola contului de email a fost leaked, parola de client a magazinelor virtuale a fost.... iar parolele sint total diferite.

, reiterez nu parola contului de email a fost leaked, parola de client a magazinelor virtuale a fost.... iar parolele sint total diferite.

sincer, crezi ca trag o concluzie pripita?

Nu intelegeam toate datele problemei si de asta am intrebat. Si eu am conturi pe ambele magazine dar nu am primit nimic inca. Totusi nu pare sa fii singurul care a primit mesajul. Din ce inteleg parolele sunt obtinute din leakuri publice dar daca zici ca nu corespunde parola deloc, inseamna ca exista totusi posibilitatea sa fi fost obtinuta de la acele magazine, asta daca cineva mai confirma acelasi lucru. Este interesant de vazut criteriul dupa care alege emailurile catre care sa trimita, un singur email poate aparea si in zeci de leakuri, cum stie care dintre acele parole sa le trimita.

https://www.bitcoinabuse.com/reports/1PwENLsmQ2Z6b4EJfXDeeXKBj9v878uHRf

-

1

1

-

-

Hai sa nu ne primim cu conluziile. Esti 100% sigur ca nu esti infectat, sau ai fost? In cazul incare ai fost, poate nu stii exact intervalul de timp in care s-a intamplat asta si te-ai logat pe respectivele site-uri. Daca nu, foloseste haveibeenpwned sa vezi in ce leak-uri apari. Daca vrei si rezultate concrete poti folosii http://weleakinfo.com/ in schimbul al unei sume modice. Daca o parola de genul "rstforums" este leaked, nu este foarte greu sa se ajunga la "Rstforums123!", just saying.

-

Interesant, posteaza mai multe detalii despre cum ai gasit ce ai gasit si unde din moment ce a fost reparat.

-

1

1

-

-

E in functie de unde sunt afisate reclamele, nu conteaza unde este facut contul. CPM-ul depinde de publicul tinta care te vizioneaza.

-

1

1

-

-

5 minutes ago, Che said:

Tot la asta ma gandeam si eu aseara cand am vazut acest topic. Nu stiu daca e o investitie buna pentru ei sau mai arunca si ei cu bani ca nu au ce face cu ei. Si tot la Skype ma gandeam si eu si, mai exact, Skype era la moda, era foarte folosit, ceva cum e Whatsup-ul acuma. Imediat dupa ce a fost preluat de Microsoft a inceput sa se duca la vale.

Skype se "demoda" oricum, nu s-a demodat fiindca a fost achizitionat de Microsoft... Au aparut alte alternative si de aceea Skype nu mai este optiunea primara pentru multi utilizatori cand vine vorba de voice call sau chat.

-

try unde e posibil sa apara eroare, except continue?

-

4 minutes ago, aismen said:

Uite, am facut cum ai spus tu pe exemplul tau, i-am pasat cookieul care trebuie, insa tot imi intoarce 000000 ca si cum nu i-as fi dat cookie cum trebuie

string html = string.Empty; string url = @"https://www.olx.ro/ajax/misc/contact/phone/6u9qo/?pt=81c0388900c4b9f667d9258ae7148fb8636b69b658609a0cd94198b99a6b9192faa6d9420513d6d2d530117e1d3504e7f95daa9d50069a0222be8145eec05bd9"; HttpWebRequest request = (HttpWebRequest)WebRequest.Create(url); request.AutomaticDecompression = DecompressionMethods.GZip; request.AllowAutoRedirect = true; request.CookieContainer = new CookieContainer(); request.CookieContainer.Add(new Cookie("pt", "81c0388900c4b9f667d9258ae7148fb8636b69b658609a0cd94198b99a6b9192faa6d9420513d6d2d530117e1d3504e7f95daa9d50069a0222be8145eec05bd9") { Domain = "www.olx.ro" }); request.UserAgent = "Mozilla/5.0 (Windows NT 10.0; Win64; x64; rv:59.0) Gecko/20100101 Firefox/59.0"; using (HttpWebResponse response = (HttpWebResponse)request.GetResponse()) using (Stream stream = response.GetResponseStream()) using (StreamReader reader = new StreamReader(stream)) { html = reader.ReadToEnd(); } richTextBox1.Text = html;

Acel token se schimba mereu nu e static, si este legat de o sesiune "PHPSessid". Trebuie sa faci un CookieJar iar toate cookie-urile din primul request sa fie trimise si catre al doilea request. Daca am timp si nu reusesti o sa il scriu si in c#.

-

C:\Program Files (x86)\Microsoft Visual Studio\2017\Community\VC\Tools\MSVC\14.10.25017\bin\HostX64\x64>dumpbin /imports D:\test.exe Microsoft (R) COFF/PE Dumper Version 14.10.25019.0 Copyright (C) Microsoft Corporation. All rights reserved. Dump of file D:\test.exe File Type: EXECUTABLE IMAGE Section contains the following imports: KERNEL32.dll 41E218 Import Address Table 41E050 Import Name Table 0 time date stamp 0 Index of first forwarder reference AB CreateProcessW D4 DeleteCriticalSection EF EnterCriticalSection 11E ExpandEnvironmentStringsW 15F FormatMessageA 18B GetCommandLineW 1C4 GetCurrentProcess 1C5 GetCurrentProcessId 1C9 GetCurrentThreadId 1E0 GetEnvironmentVariableW 1E2 GetExitCodeProcess 203 GetLastError 214 GetModuleFileNameW 215 GetModuleHandleA 245 GetProcAddress 263 GetShortPathNameW 265 GetStartupInfoW 27B GetSystemTimeAsFileTime 288 GetTempPathW 297 GetTickCount 2EB InitializeCriticalSection 326 LeaveCriticalSection 329 LoadLibraryA 32B LoadLibraryExW 355 MultiByteToWideChar 393 QueryPerformanceCounter 415 SetDllDirectoryW 41B SetEnvironmentVariableW 467 SetUnhandledExceptionFilter 474 Sleep 482 TerminateProcess 489 TlsGetValue 496 UnhandledExceptionFilter 4B6 VirtualProtect 4B9 VirtualQuery 4C2 WaitForSingleObject 4DA WideCharToMultiByte msvcrt.dll 41E2B0 Import Address Table 41E0E8 Import Name Table 0 time date stamp 0 Index of first forwarder reference ......Dar asta ai incercat?

http://www.dependencywalker.com/help/html/hidr_command_line_help.htm

-

1

1

-

-

32 minutes ago, aismen said:

Ideea e ca ei au butonul de apasat ca sa vezi numarul intr-un div. Dupa cum observi eu in cod caut prin toate div-urile si daca gasesc unul sa aiba in OuterHtml "phone" (deci ala care trebuie), apas pe acel div.

Un div de genul asta arata cam asa la ei:

<div class="contact-button link-phone {'path':'phone', 'id':'9EI91', 'id_raw': '142689839'} atClickTracking contact-a" data-rel="phone"> <i data-icon="phone"></i> <strong class="xx-large">07xx xxx xxx</strong> <span class="spoiler"> Arata telefon </span> </div>

Cand apesi pe buton, se mai adauga "activated" la "atClickTacking contact-a" prin ceva javascript si iti arata numarul, asa fac ei ca sa vada ca ai apasat.

Ar mai fi o problema esentiala cu WebBrowser. Nu pot sa il folosesc multithreaded iar eu vizitez mii de pagini, deci ar dura foarte mult chiar si asa. Din ce am inteles un WebRequest sau WebClient ar fi mult mai bune, dar nu am idee cum sa fac sa apas butonul, din ce am inteles astea doua pe care le-am mentionat nu au suport pentru scripturi.

Uite faza, in pagina HTML din anunt exista un token:

<script>var phoneToken ='...';</script>Asta e folosit in request-ul:

Token-ul pe care il agati cu un regex il introduci in URL si in cookie fiindca altfel iti va da numarul gol.

Ca si proof of concept, uite ceva schitat in python:

import re import requests ID="6u9qo" url='https://www.olx.ro/oferta/realizare-site-web-de-informare-si-profesionale-domeniu-webhosting-ID'+ID+'.html' s=requests.session() first=s.get(url,headers={"User-Agent":"Mozilla/5.0 (Windows NT 10.0; Win64; x64; rv:59.0) Gecko/20100101 Firefox/59.0"}) html=first.content token=re.findall("var phoneToken = \'(.*?)\';",html) if len(token)==0: print 'token...' exit() token=token[0] print token s.cookies.set('pt',token) request_nr=s.get('https://www.olx.ro/ajax/misc/contact/phone/'+ID+'/?pt='+token,headers={"User-Agent":"Mozilla/5.0 (Windows NT 10.0; Win64; x64; rv:59.0) Gecko/20100101 Firefox/59.0"}) html=request_nr.content print html

Ce nu trebuie sa uiti este sa bagi o sesiune.

-

Inainte sa dai click pe buton, pastreaza intr-o variabila innerHTML-u butonului, dupa ce dai click pe buton fa un while care verifica daca innerHTML-u e diferit de cel pe care l-ai memorat inainte, daca e diferit dai break. Sau vezi care e request-ul ce iti da numarul de telefon si il construiesti manual.

-

S-a mai discutat despre asta recent:

-

-

37 minutes ago, zmeu69 said:

alta solutie?

up

1Sa o lasi balta, daca ala poate modifica text-ul dintr-un binar o sa poata sa il modifice cu sau fara obfuscare. Daca totusi vrei sa "obfuschezi" string-urile sa fie mai greu de modificat..., baga-le un xor cu o cheie si cand le afisezi bagi faci xor din nou cu acea cheie. Ar trebuii sa fie putin mai greu de modificat pana se prinde ce ai facut acolo.

-

#!/usr/bin/python

la inceput

-

1

1

-

-

Just now, Patricutz said:

sa inteleg ca e imposibil sa se acceseze o camera de supraveghere dintr-un lift.

Daca esti in reteaua potrivita cu setul de credentiale potrivite da, poti. Obtine astea 2 si apoi revin-o, pana atunci nu avem cu ce sa te ajutam. Nu ai oferit nici-un detaliu tehnic ca de exemplu ce camera e aia ca asa camere de lift sunt sute. Apoi mai gandeste-te ca este ilegal ce vrei sa faci.

-

2

2

-

-

Just now, Patricutz said:

pe astea m-am uitat si eu, dar daca tot e deja una in lift, nu e mai usor sa ne conectam la ea? sigur duce tot la un local addrs pana la urma, cu 'admin' & 'admin' lol

Pai ce mai astepti? Incearca...

-

-

7 minutes ago, theeternalwanderer said:

@Ossian nu exista un exploit pentru port 80, exista exploituri pentru un serviciul care este disponibil pe portul 80 - este o diferenta. In topicul anterior ti s-a recomandat si ti s-au dat link-uri spre materiale care iti explica ce este un port - citeste-le. Iti este greu sa intelegi de ce intrebarea ta este aberanta pentru ca nu ai in bagajul de cunostinte un numar de concepte de baza. Afla ce este si cum este folosit un port, afla ce este si cum functioneaza un server web (e.g. IIS, Apache, Nginx), afla ce este HTTP(S), afla care sunt vulnerabilitatile cele mai comune in sfera aplicatiilor web (OWASP top 10).

Ai aici o lista de subiecte din care se da examenul CPSA (entry-level) la CREST - https://www.crest-approved.org/wp-content/uploads/crest-crt-cpsa-technical-syllabus-2.0.pdf. Vezi ce subiecte te intereseaza si incearca sa le intelegi.

Inca o chestie, daca sistemul pe care tu il impungi cu exploituri nu iti apartine, sau nu ai primit autorizatie de la proprietar sau o persoana cu autoritatea necesara, atunci esti in afara legii.

@dancezar "Ca sa reduci suprafata de atac trebuie sa verifici ce versiune de software este folosita" ai o idee gresita despre ce inseamna suprafata de atac.

Spor!

Am folosit termenul gresit

sorry

sorry

-

52 minutes ago, Ossian said:

Inca odata, apreciez raspunsul tau, dar mai mult mi-ar placea sa ma lipsesc de el daca raspunsurile tale au tenta aroganta fata de cei incepatori. Oricum, cu toate ca raspunsul tau a fost cum a fost, tot am aflat ceva nou. Am scanat tinta cu nmap si am descoperit ca port-ul 80 este deschis, am incercat multe exploit-uri, si tocmai de aceea a aparut si prima mea intrebare cum sperand ca imi va reduce exploiturile pe care le pot incerca la un numar mai mic.

Un raspuns decent si informativ ar fi frumos din partea oricui, daca tot ai chef de arogante nu te mai obosi sa raspunzi, indiferent cat de stupida ar parea intrebarea incepatorului.

Multumesc,

Ossian.

Ca sa reduci numarul de exploit-uri ce trebuie incercate, verifici ce versiune de software este folosita. Vei vedea ca un apache cu versiunea la zi, nu o sa ai ce sa ii faci. Pot sa existe exploit-uri pentru o versiune de software, dar care functioneaza numai in anumite situatii. Dupa te duci mai departe, verifici ce hosteaza serverul, o platforma cunoscuta? Cauta-i versiunea si daca exista un exploit pentru acea versiune etc..

-

1

1

-

-

1 hour ago, Nytro said:

@dancezar Link nou?

Eu personal nu il mai am, dar o sa vorbesc cu niste prieteni care il aveau si daca pot sa fac rost de el il postez.

-

You can use the wordlist of parameter names from this tool into an Intruder from burp it's basically the same. It would be a great idea to use this tool to create a bash script to parse a list of files instead of a single target.

-

55 minutes ago, Timelord said:

@Erase @dancezar Ceva de genul asta:

<?php function return_time($timestamp){ $mins = time() - $timestamp; switch (true) { case $mins == 0: $mins = "adineauri"; break; case $mins == 1: $mins = "acum o secunda"; break; case $mins < 20: $mins = "acum $mins secunde"; break; default: $mins = "niciodata"; break; } return $mins; } ?>

Genial, deci practic ai inlocuit elseif cu case si in final ai fi scris cu o linie mai mult decat cu elseif.

-

3

3

-

Stergerea permisiunilor inlatura si functionalitatea in Android?

in Programare

Posted

Daca nu are permisiune in manifest nu o sa poata face call-uri, iar daca ai suspiciunea ca pe o versiune mai veche nu se aplica, atunci incearca pe versiunea aia si vezi daca e posibil... in cazul in care vrei sa fii sigur poti sterge codul care face treaba aia si sa urmaresti in Logcat ce erori apar ca urmare. Ai pe net tot ce-ti trebuie, cum sa te conectezi la adb si cum sa citesti logcat. Sau in loc sa stergi complet codul care face call/sms, poti sa inlocuiesti codul din functie cu ceva dummy (pastreaza definitiile, parametrii si return value), pentru ca daca stergi tot s-ar putea ca alta clasa sa referentieze functia aia dinamic si sa nu poata pentru ca nu mai exista.