Leaderboard

Popular Content

Showing content with the highest reputation since 03/20/17 in all areas

-

Sediul SRI intr-o zi obisnuita de duminica: Sediul SRI dupa ce a aparut "Despre clonarea de carduri" pe RST21 points

-

Mi-am facut si eu blog. Nu o sa scriu prea des, doar asa, din cand in cand... https://nytrosecurity.com/19 points

-

Am dezvoltat o aplicatie pentru hackeri, dar nu o pot publica deoarece ar afecta tot Internetul... ./nytro --exploit https://nasa.gov Hacking in progres... Got access to admin panel: admin : WeWereNotReallyOnTheMoon@Fake Got root! ssh root@nasa.gov... root@nasa.gov:/ ./nytro --hack-facebook https://facebook.com/profile/MarkZukuBergu Hacking in progress... Got account password: IAmZaBossOfZaMoney2020 ./nytro --hack-my-firend Gigel Hacking in progress... Finding home address: Str. Tuicii, Nr. 2, Casa 3 Finding naked pictures... Holy shit, you don't want to see them... Este foarte periculoasa. Desi unii nu o sa creada, este mai pericoloasa chiar si decat Coailii v10.17 points

-

M-a tot văzut ca bântui pe aici pe forum si na, totuși e prea tare. Cel mai tare cadou de ziua mea https://imgur.com/a/Xv1DU16 points

-

Daca il intrebi, iti va spune sigur ca si-a inceput viata de antreprenor facand iteme de CS:GO care le-a vandut si profitul l-a investit pe Forex. Acolo a folosit un bot bazat pe o retea neuronala si a facut multi bani. Majoritatea ii tine in conturi off-shore dar mai da si el de mila ceva statului Roman sa nu bata la ochi. La muiere, ca sa nu-i faca scandal, i-a setat o retea de dropshipping cu margele si i-o angajat niste content writers de incredere. Are asa de multi bani incat o trebuit sa isi alcatuiasca o metoda bazata pe sirul lui Fibonacci ca sa se descurce la tinut evidenta hartiilor de 200 lei. Are si un front, ca sa nu bata la ochi, un cabinet stomatologic unde ca sa nu plateasca o contabila a facut 4 ani de facultate, mai ales ca a fost pasionat si de metode de criptografie. P.S. - omul defapt era aelius. Are pula mare si e gigolo - face bani de pe cougars15 points

-

Salut, Nu mai sunt atat de activ ca inainte pe forum dar incerc sa intru la 2-3 zile - insa primesc in continuare mesaje pe tema dropshippingului - ce tin sa va zic ca ca aceast domeniu nu este pentru oricine - ai nevoie de ceva capital ca sa mearga treburile rapid, de o platforma, plugins etc - depinde ce folosesti - dar mai ales de cadru legal. Odata ce faci mai multi banuti incep sa apara probleme, paypal iti limiteaza contul, stripe cere dovezi si tot asa, plus taxe de platit etc. Observ ca multi nu se descurca, altii renunta cand aud de cadru legal si asa mai departe insa toata lumea vrea sa faca bani si nu inteleg de ce lumea nu merge pe "old fashion way" blog sau aflieri cu amazon sau ceva de genu pentru ca merge, eu vad asta in fiecare zi, mai exact, o simt la buzunar.. La un moment dat am renuntat la aflieri si adsense si amazon si media.net dar am reluat de cateva luni si merge chiar foarte bine a-si putea spune. Nustiu daca frecventati Flippa insa eu o fac zilnic si gasesc acolo diferite chilipiruri in materie de NISE, am si vandut cateva site-uri, am mai cumparat unele insa pentru mine acest website e ca un fel de cutia pandorei. Acum ceva timp s-a vandut un site cu 4000 de dolari daca nu ma insel, era o pagina statica, alba complet cu un articol de 700 de cuvinte... a fost mind fuck, am verificat site-ul, avea 26 de backlinkuri, pareau naturale...cele mai multe de la directoare web. Competitie 4-5 siteuri...poate.. Next Step pentru mine, am cumparat un domeniu si hosting (19$ pe an pentru amundoua de la NameCheap) am incarcat o tema, am contactat o firma care imi scrie articole (7.50$ / 500 cuvinte) si am comandat 5 articole, unul de 2000, si restul de 500. Am luat un pachet seo de pe BHW unde am platit 130$. Investitia finala a fost undeva la 200 de dolari, plus minus. Asta am facut in prima saptamana, apoi NIMIC, l-am lasat sa doarma acolo. Cati bani face? Nu mult, in a 3-a luna e ok. Si asta e doar amazon, cu ce am mai facut din media.net ajung la 200 si asta e doar un site. Trafic doar din google - organic, fara social media fara nimic, nisa e cam "strange" si nustiu ce accounturi a-si putea face. Acum inmultiti cu 4 site-ui ca atatea am pe partea asta deocamdata... ------------------------------------------------- Short Story - Cu ce ajuta 1000223 topicuri cu 12232 de intrebari daca x lucru e mort, daca se mai poate daca etc.. totul merge, doar sa te tii. Mergi pe kwfinder cautati un cuvant / nisa usor de rankat si da drumu la treaba. Un prieten ma facea idiot aseara cand eu ii spuneam ca a face bani pe net e joaca de copii - poate e doar parerea mea - aici nu vorbesc de sute mii de doalri...ci de bani in general...e simplu, doar apuca-te de treaba si tine-te de ea. Daca renunti si la fumat 1 saptamana sau la scuipat seminte s-ar putea sa ai bani de domeniu si hosting sau orice altceva. Numai Bine.15 points

-

Având puțin timp liber seara, am decis să mă destind cu acest challenge. La rugămintea lui @Usr6 în continuare postez rezolvarea problemei. 1. Descărcăm imaginea, verificând ca aceasta să fie integră $ curl -s https://rstforums.com/forum/uploads/monthly_2017_09/OldGarage.jpg.cdab3e6485face558cb330baf13519cf.jpg --output OldGarage.jpg && md5sum OldGarage.jpg 2. Folosind un hex editor, căutăm biții de sfârșit ai jpg-ului, aceștia fiind FF D9. Dacă după acești biți începe analiza noastră. Dacă după acești biți mai există ceva care ne-ar putea da de bănuit, iar în acest caz putem observa un nume de fișier, anume "The_eye_of.jpg". De începem să bănuim că aici vom găsi următoarea sub-problemă. Verificăm dacă la sfârșitul acelui bloc de biți găsim grupul de litere PK (inițialele lui Phil Katz, creatorul formatului zip) 3.1.0 Folosind dd sau un extractor, extragem arhiva din imagine. Îi vom da valoarea parametrului skip valoarea în format decimal a blocului unde se termină jpg-ul (unde am găsit blocul FF D9), în cazul nostru: dd if=OldGarage.jpg bs=1 skip=47168 of=imaginea_din_arhiva.zip 3.1.1 Dezarhivăm imaginea_din_arhiva.zip PS: Am prezentat acest pas pentru a se putea observa cum funcționează lucrurile. 3.2 Probabil aveți un extractor care e destul de deștept și puteți extrage direct: 4. Analizăm imaginea obținută analog cu pasul 3, unde observăm același procedeu, dar, la extragerea arhivei suntem întâmpinați de cererea unei parole. Pentru un rezultat mai obiectiv, căutăm imaginea pe Google împreună cu numele acesteia fără "_". Găsim astfel parola Horus 5. Analog pasului anterior, la dezarhivare trebuie să introducem o parolă pentru a ajunge la următorul sub-challenge: Căutând pe Google după "the code of holy bible" ajungem pe pagina de Wikipedia a acestuia, iar la al doilea paragraf găsim asta: Decidem să spargem textul în bucăți de câte 50 de caractere. Pentru asta, eu am folosit site-ul http://www.dcode.fr/text-splitter care are o mulțime de tool-uri de criptanaliză. Obținem asta: Deci, avem parola: GoodDataIsCryptedData 6. În urma tuturor indiciilor am ajuns să avem fișierul cu numele "Divide ET Impera.56" La prima vedere pare o înșiruire de hash-uri MD5, cel puțin pentru mine. Dar, ca să folosim indiciul, vom împărți textul în 56 de blocuri. Pe fiecare linie avem câte 32 de caractere, ceea ce corespunde unui hash MD5. Deci, să trecem la treabă. Căutăm un site unde putem introduce mai multe hash-uri odată. Eu am găsit https://hashkiller.co.uk/md5-decrypter.aspx Rezultatul este: 92eb5ffee6ae2fec3ad71c777531578f MD5 : b 4b43b0aee35624cd95b910189b3dc231 MD5 : r 0cc175b9c0f1b6a831c399e269772661 MD5 : a 9e3669d19b675bd57058fd4664205d2a MD5 : v d95679752134a2d9eb61dbd7b91c4bcc MD5 : o 5058f1af8388633f609cadb75a75dc9d MD5 : . 7215ee9c7d9dc229d2921a40e899ec5f MD5 : [space] e358efa489f58062f10dd7316b65649e MD5 : t e1671797c52e15f763380b45e841ec32 MD5 : e 336d5ebc5436534e61d16e63ddfca327 MD5 : - 0cc175b9c0f1b6a831c399e269772661 MD5 : a 865c0c0b4ab0e063e5caa3387c1a8741 MD5 : i 7215ee9c7d9dc229d2921a40e899ec5f MD5 : [space] 83878c91171338902e0fe0fb97a8c47a MD5 : p 4b43b0aee35624cd95b910189b3dc231 MD5 : r 865c0c0b4ab0e063e5caa3387c1a8741 MD5 : i 7b8b965ad4bca0e41ab51de7b31363a1 MD5 : n 03c7c0ace395d80182db07ae2c30f034 MD5 : s 5058f1af8388633f609cadb75a75dc9d MD5 : . 7215ee9c7d9dc229d2921a40e899ec5f MD5 : [space] 800618943025315f869e4e1f09471012 MD5 : F e1671797c52e15f763380b45e841ec32 MD5 : e 2db95e8e1a9267b7a1188556b2013b33 MD5 : l 865c0c0b4ab0e063e5caa3387c1a8741 MD5 : i 4a8a08f09d37b73795649038408b5f33 MD5 : c 865c0c0b4ab0e063e5caa3387c1a8741 MD5 : i e358efa489f58062f10dd7316b65649e MD5 : t 0cc175b9c0f1b6a831c399e269772661 MD5 : a 4b43b0aee35624cd95b910189b3dc231 MD5 : r 865c0c0b4ab0e063e5caa3387c1a8741 MD5 : i 9033e0e305f247c0c3c80d0c7848c8b3 MD5 : ! 7215ee9c7d9dc229d2921a40e899ec5f MD5 : [space] 44c29edb103a2872f519ad0c9a0fdaaa MD5 : P 5058f1af8388633f609cadb75a75dc9d MD5 : . 5dbc98dcc983a70728bd082d1a47546e MD5 : S 5058f1af8388633f609cadb75a75dc9d MD5 : . 7215ee9c7d9dc229d2921a40e899ec5f MD5 : [space] d20caec3b48a1eef164cb4ca81ba2587 MD5 : L 0cc175b9c0f1b6a831c399e269772661 MD5 : a 7215ee9c7d9dc229d2921a40e899ec5f MD5 : [space] 69691c7bdcc3ce6d5d8a1361f22d04ac MD5 : M 7b774effe4a349c6dd82ad4f4f21d34c MD5 : u 2db95e8e1a9267b7a1188556b2013b33 MD5 : l e358efa489f58062f10dd7316b65649e MD5 : t 865c0c0b4ab0e063e5caa3387c1a8741 MD5 : i 7215ee9c7d9dc229d2921a40e899ec5f MD5 : [space] 7fc56270e7a70fa81a5935b72eacbe29 MD5 : A 7b8b965ad4bca0e41ab51de7b31363a1 MD5 : n 865c0c0b4ab0e063e5caa3387c1a8741 MD5 : i 7215ee9c7d9dc229d2921a40e899ec5f MD5 : [space] b2f5ff47436671b6e533d8dc3614845d MD5 : g 0cc175b9c0f1b6a831c399e269772661 MD5 : a 4b43b0aee35624cd95b910189b3dc231 MD5 : r 0cc175b9c0f1b6a831c399e269772661 MD5 : a 363b122c528f54df4a0446b6bab05515 MD5 : j e1671797c52e15f763380b45e841ec32 MD5 : e Cam acesta a fost challenge-ul. Mulțumiri @Usr6și la mulți ani cu întârziere @MrGrj, că am uitat :"> Resurse utile: https://ctfs.github.io/resources/topics/steganography/file-in-image/README.html https://gchq.github.io/CyberChef/ http://www.dcode.fr/ http://security.cs.pub.ro/hexcellents/wiki/kb/crypto/home http://ridiculousfish.com/hexfiend/15 points

-

Nu trebuie sa fii niciun rezident intr-un paradis fiscal. Folosesti doar servicii din afara tarii pentru plati (cont bancar, firma si toate cele), astfel incat in tara pulei sa nu figurati cu niciun venit. Nu declarati absolut niciun venit la statul roman ticalosit. Nu vi se ofera nimic pe banii aia. - Nu deschideti firme in romania. Veti deveni prostituate iar statul pestele vostru. 80% din bani merg la stat. - Nu va faceti conturi bancare si carduri in Romania. In orice moment va puteti trezi cu conturile blocate sau verificati de ticalosi. - Daca va intreaba vreo curva de functionara cu ce traiti, spuneti ca futeti babe contra mancare si bautura si ca puteti oferi discount in cazul in care e interesata. Da-i in pula mea, nu e treaba lor.15 points

-

Salutare la toti de mult nu am mai intrat pe forum si am fost activ dar acum am un pic de timp :) si m-am gandit sa mai postez si eu ceva. O zi buna va doresc. Buffer Overflow Attack in PDF ShapingUp. https://youtu.be/7wxQmmHjrLc14 points

-

Omul defapt creeaza iteme de CS:GO care le vinde apoi pentru a face profit pentru investit pe Forex unde face milioane pentru Off-shore-ul lui cu un BOT retea neuronala utilizand modele simple cum ar fi fibbonaci si alte metode criptografice, aceasta metoda este vanduta pe un site de dropshipping administrat de content writers de incredere. (© yoyois) Ce stim noi.. muritori de rand14 points

-

@M4T3! Nu am vandut niciodata linkuri pe blog, nici nu vand si am grija de trimiterile pe care le fac. Am doar doua site-uri in blogroll: un blogger si RST. Oferta mea: un an de zile, dofollow, index, blogroll, gratis. In semn de multumire ca l-ai ajutat pe tatal meu. Nu v-am uitat, va am in lista. Daca pot sa ajut, ajut. Daca esti de acord, da-mi un mesaj privat cu site-ul. Sunt sigur ca este in regula, insa vreau sa arunc o privire pe el, sa ma asigur eu.14 points

-

Au trecut 15 ani de la postarea "Sfaturi de om batran pentru ai nostri hackeri tineri". Acum am 42 de ani, am trecut prin multe experiente mai mult sau mai putin placute, asa ca viziunea mea personala despre viata este, cumva, putin mai diferita. Sa facem un rezumat la ce am spus in urma cu 15 ani. In continuare sunt de aceasi parere. A fi "hacker" este un mindset. In opinia mea a fi "hacker" (blackhat), inseamna in primul rand a sta ascuns. Daca nu te ascunzi cum trebuie nu mai esti hacker, esti puscarias. Doza de dopamina de care ai parte atunci cand primesti laude pentru ce ai facut este o recompensa personala de scurta durata. Nu considera ca ai facut mare lucru. Intotdeauna vor fi alte persoane care vor face acelasi lucru mult mai bine si intr-un mod mult mai interesant decat ai facut-o tu. Nu ti-o lua in cap si nu dezvolta un complex de zeu. Eu am trecut prin asta. E neplacut si te transforma intr-o persoana greu de suportat. Hackingul e pielea pulii, mai ales cand iti chiorăie mațele de foame. Acum citesc si eu, dupa 15 ani de la prima postare, ce opinie aveam despre relationarea cu oamenii. Nu numai ca nu mi-am schimbat parerea, dar chiar am ajuns sa ii indrum si pe altii sa procedeze la fel. A fi o persoana de treaba inseamna pe termen lung a creea conexiuni si relatii de calitate. Pe langa treburile mele am un job stabil, bine platit, pe care l-am obtinut folosind acest principiu. O fosta "victima" a mea este acum angajatorul meu. Lucrez de peste 7 ani in compania detinuta de aceasta persoana, iar datorita faptului ca am fost mereu corect, muncitor si respectuos, aceasta persoana a fost mereu alaturi de mine in cele mai grele momente ale vietii mele si m-a ajutat extraordinar de mult atunci cand aveam nevoie de ajutor. Nu strica sa fii o persoana corecta si de treaba, pentru ca, in general, oamenii cu care interactionam sunt oameni buni. Nu mai fac parte din comunitatea de hacking de foarte multi ani, nu ma mai invart in aceleasi cercuri de oameni in care ma invarteam inainte, asa ca opinia mea actuala se bazeaza pe experientele mele din ultimii 10 ani. Cumva este greu sa prezint aceasta parte, pentru ca am ajuns la un nivel de maturitate si de skilluri in comunicare care rezolva de la sine toate aceste probleme. Ce am invatat: - transmiteti-i direct omului care este perceptia voastra despre ce s-a intamplat - aflati daca persoana respectiva a gresit intentionat, sau pur si simplu a fost o neintelegere - daca a fost o neintelegere aratati-va bunavointa si incercati sa dregeti situatia, chiar daca nu ati fost voi de vina. Neintelegerile sunt insotite de regrete. Daca persoana respectiva regreta cu adevarat ca a gresit, faceti tot posibilul sa ii aratati ca intelegeti prin ce trece si ca nu ii purtati pica. Chiar daca aceasta atitudine nu vă va aduce intotdeauna mari beneficii, va veti simti foarte bine in pielea voastra, si veti dezvolta o relatie OK cu acea persoana. - daca NU a fost o neintelegere puteti urma sfaturile mele anterioare. Regulile raman aceleasi. Nu tineti cont de varsta si de sex, nu trebuie sa aveti mustrari de constiinta, nu trebuie sa va fie frica si NU UITATI. Din pacate asta este viata si uneori este nevoie sa aratam de ce suntem in stare pentru a fi lasati in pace. Nu este nevoie sa mai repet. Odata ce o persoana capata statutul de "inamic" trebuie tratata ca atare. Acum nu mai vorbesc din pozitia de "hacker", ci vorbesc din pozitia de om. Doar sa aveti grija sa nu categorisiti o persoana care a facut o simpla greseala ca fiind "inamic". Nimic nou sub soare. Opinia mea este aceeasi. Voi sari peste anumite puncte pentru ca nu ma mai reprezinta. Nu mai sunt parte din comunitatea RST, deci nu se mai aplica unele situatii. Parerea mea este aceeasi. Hai sa o simplificam si sa dam un exemplu din viata de zi cu zi. Mergi pe strada. La un moment dat dai peste unul plin de muschi, agresiv, pus pe harta, care o cauta cu tine. Daca ai 60 de kg imbracat si zero experienta in lupta, trebuie sa fii cam retard sa ai impresia ca intr-o confruntare 1 la 1 ai avea sanse sa castigi lupta. La fel a fost, este, si va fi, pe internet. Trebuie sa stii care iti sunt limitele. Daca exista o sansa reala de a fi dominat de cineva pe internet sau in viata reala, evita acel confict. E ok. Nu este o rusine sa respecti niste limite pentru a te proteja. Viata e lunga, de ce sa ti-o complici cand poti evita complicatiile? Nu am stapanit niciodata si nici nu cred ca voi stapani vreodata un limbaj de programare. Dar cand a fost nevoie am stiut sa fac singur cateva scripturi sau sa rog / platesc pe cineva sa ma ajute sa fac niste scripturi / programe. In ziua de azi nu cred ca mai conteaza daca esti "hacker" sau nu. Toata lumea este orientata catre castiguri financiare, nu catre a castiga respect in anumite comunitati de baieti priceputi de pe internet. Nu este neaparat un lucru rau, pentru ca vremurile s-au schimbat, prioritatile s-au schimbat, oamenii s-au schimbat. Daca nu stii un limbaj de programare nu este o problema atata timp cat nu iti doresti sa detii, pe bune, statutul de "hacker". Daca esti orientat catre castiguri financiare invata sa ceri programatorului ce ai nevoie, invata sa faci un flow, invata sa comunici cat mai bine ce ai nevoie si mai ales, invata sa vanezi bug-uri pentru a iti perfectiona aplicatia, fie ca este un soft care ruleaza pe propriul pc/telefon, fie ca este o aplicatie web. -------------------- Acum na, nu stiu cine ma mai cunoaste pe aici, cui ii mai pasa de existenta mea si de viata mea. Dar pentru cei care ma cunosc si au cea mai mica curiozitate ce am mai facut de cand am disparut, o sa fac un rezumat al ultimilor 8 ani din viata mea. Nu pentru a imi alimenta egoul, ci pentru a lasa scris experientele prin care am trecut, pentru ca am trecut prin momente de cosmar pe care am reusit sa le depasesc cu brio. Am trecut prin probleme de sanatate mai mari de cat mi-as fi imaginat vreodata. Fibromyalgia mi-a rapit 3 ani din viata si m-a facut din om neom. Din cauza asta am trecut prin axietate si depresie in adevaratul sens al cuvantului. Datorita unui coleg de munca am aflat despre metoda Wim Hof si am reusit sa inving anxietatea, depresia si fibromyalgia, despre care se spune ca este imposibil de vindecat. Inca ii mai simt prezenta uneori, dar reusesc foarte rapid sa o elimin din minte si din organism. Am trecut prin viciul cocainei si al alcoolului. Cine ma cunoaste mai bine stie ca aveam de ani de zile o adictie pentru iarba. La iarba am renuntat la inceputul pandemiei si o consider istorie. A fost cel mai jegos si pervers drog. Mi-am futut rau de tot receptorii canabinoizi si de aici pana la fibromyalgie a fost doar un mic pas. Cand aud prajiti care lauda iarba si efectele ei incerc sa le deschid ochii, chiar daca sansele de a ii convinge sunt minime. Este greu sa te pui cu prostia din mintea oamenilor, mai ales cand acestia fac cherry picking care sa le valideze pozitiv consumul de iarba. Si eu am fost prost asa ca incerc sa nu ii judec pe altii. Dar intre noi fie vorba, fumatorii cronici de iarba sufera de un retard pe care este foarte greu sa il combati. Toti fumatorii cronici, absolut toti, au aceeasi retorica retarda. Iarba e buna, iarba vindeca cancerul, iarba nu da dependenta, iarba nu este gateway drug. Gresit! Iarba FUMATA cauzeaza cancer pulmonar, probleme cardiace, este gateway drug si duce inevitabil la anxietate si depresie. Prajitii sunt prosti rau de tot si nu au nici o directie coerenta in viata. Nici macar consumul de heroina nu mi-a futut sanatatea si creierul asa cum mi le-a futut iarba. Sfat: daca esti prost macar nu mai semnaliza si nu mai face reclama unui drog care fute vieti mai rau decat heroina. Heroina iti da macar un scop, acela de a face rost de urmatoarea doza. Iarba te face apatic, visator, anxios si pierde vara. Adica un ratat care nu realizeaza cat de ratat este. Cele mai proaste decizii luate in viata au fost luate in perioada cand fumam. Am pierdut ani de zile visand la ce voi face maine, fara a face cu adevarat ceva in sensul asta, pentru ca iarba asa cum te face sa visezi si sa iti faci planuri, tot la fel te face sa te si indoiesti de planurile facute. De cocaina nu m-am mai atins de aproape un an. Nu am pofta de ea, sau vreun gand sa ma mai apuc din nou sa o consum. Am fost in preajma ei de cateva ori in ultima perioada si nu mi-a trezit nici o emotie. Muie cox. Iarba a fost mult mai nasoala, dar si mizeria de cox strica sinusuri, neuroni, relatii si prietenii. Cu alcoolul inca mai este o vaga problema, dar am ajuns sa reduc portia de tarie de la minim 300ml pe zi, la 300ml o zi pe saptamana. Consider ca este o problema pentru ca vreau sa reduc consumul la 0. Am inceput sa meditez in 2019 si am continuat sa o fac pana in ziua de azi. Cea mai buna alegere. Am urmat cursurile lui Paul Olteanu (RECOMAND), am inceput sa citesc carti de dezvoltare personala, neurostiinta, sa urmez cursuri de bussiness si am studiat tehnici de terapie. In momentul de fata pe langa job-ul pe care il am in IT si ce mai fac eu pe langa (tot in domeniul IT), am inceput sa lucrez cu cupluri care au probleme in relatie si cu persoane care se confrunta cu atacuri de panica, PTSD si anxietate profunda. Sper ca in curand sa fac un switch major de cariera si sa ma ocup exclusiv cu terapia de cuplu, terapia persoanelor cu atacuri de panica, celor cu anxietate si a celor cu PTSD. Se pare ca skillul de a manipula oameni poate fi folosit si in scopuri bune, nu doar in scopuri rele. In caz ca va intrebati daca ma mai ocup de hacking: oarecum. La job ma folosesc de experienta pe care o am pentru a descoperi directii noi. Nu mai comit ilegalitati, dar experienta dobandita de-a lungul anilor a fost cea care mi-a asigurat un post cald intr-o companie superba pentru care lucrez de mai mult de 7 ani. Se pare ca oamenii care gandesc "outside of box" sunt o raritate vanata de recrutori. Asa ca pot spune, fara teama de a gresi cu ceva, ca toti anii in care m-am ocupat doar de hacking au meritat. Din toate punctele de vedere. Sunt bine. Cred ca mai bine decat oricand. Mintea la 40+ ani functioneaza altfel. Caut liniste si pace, imi vad de familie, job si planuri, iar asta mi-a usurat viata destul de mult. Nu va speriati de varsta asta. Este o perioada foarte frumoasa daca aveti langa voi persoane dragi si stabilitate emotionala. Cam atat momentan. Ne mai auzim peste 15 ani, daca mai exista forumul P.S.: @Nytro te pupa fratele tau si scuze ca am disparut ca magarul in ceata cu proiectul ala din pandemie. Au aparut niste probleme nasoale in viata mea la momentul respectiv. Sper sa ma revansez candva.13 points

-

Hello komrads today's hacked romanian websites zoso.ro & arhiblog.ro FULL DB Dump from today. All emails from comments and all logins. Download here: You need to be a registered user to view this link! You need to comment "Thank You" after you log in!13 points

-

Putin whistle-blowing...share, comment & distribute Vad ca inaptii tac ca "porcul in papusoi" despre treaba asta asa ca postez aici: se pare ca au fost hackuiti si tac in privinta asta. Am aplicatia eBay pe telefon si Sambata dimineata (aproximativ ora 8.30) primesc o notificare de la app ca produsul meu s-a vandut. Nu aveam nimic postat de vanzare si nu folosisem pana atunci eBay-ul de vreo 1-2 luni. A trebuit sa astept pana la 9am sa vorbesc cu cineva de la support si tipa cica "da, stim ca sunt ceva hackeri care fac chestia asta insa se pare a fi automata". A verificat adresa de IP de unde s-a postat produsul si era de Hong Kong. Ce-i mai nasol e ca sunt foarte discreti in treburile astea - nu am primit nici o notificare referitor la schimbarea parolei, ca a fost postat un item nou, ca am vandut ceva nimic - de obicei primesc toate astea prin mail. Daca nu aveam aplicatia pe telefon nu aflam poate nimic, poate doar cand era prea tarziu. Si tipa de la eBay support cica "da, stim ca fac chestia asta, dar nu stim inca cum o fac, se pare a fi un bot care face tranzactii multe si marunte", etc. And the English version - eBay have been hacked and they seem to be keeping quiet about it. I have the eBay app on my phone and on Saturday morning (approx 8.30am) I get a notification from the app that my item has been sold. I did not have any item on sale and have not been using eBay for the past 1-2 months. I had to wait until 9am to ring their support and they were like "yeah, we know there's some hackers who are doing this, seems to be automated". And they checked the IP address from where the listing was made and it was from Hong Kong. But what's more worrying is the stealth with which they've done this - I had no notification of my account changing password, had no notification that an item has been posted for sale, etc. If I wouldn't have had the app on my phone, I would have probably not found about it until too late. And the lady on eBay support on the phone was like "yeah, we know about this, but we don't know how they're doing it, seems to be some bot as they're doing loads of small value transactions", etc.13 points

-

Daca aveti nevoie sa schimbati domeniul pentru un wordpress sau sa schimbati protocolul (din http in https), trebuie sa actualizati toate link-urile prezente in baza de date, atat de la posturi cat si cele de la optiuni. Operatiunea este foarte simpla si aveti nevoie doar de acces MySQL. Puteti utiliza atat CLI cat si phpMyAdmin. Exemplu: update wp_options set option_value = replace(option_value, 'http://rstforums.com', 'https://rstforums.com') WHERE option_name = 'home' OR option_name = 'siteurl'; update wp_posts set guid = replace(guid, 'http://rstforums.com', 'https://rstforums.com'); update wp_posts set post_content = replace(post_content, 'http://rstforums.com', 'https://rstforums.com'); update wp_postmeta set meta_value = replace(meta_value, 'http://rstforums.com', 'https://rstforums.com'); Note: - In exemplul de mai sus domeniul vechi este rstforums.com pe http iar domeniul nou este rstforums.com pe https. - Exemplul este valabil si daca schimbati numele de domeniu, nu doar protocolul - Nu se adauga slash-ul de final dupa numele domeniului. - 'wp_' din numele tabelelor reprezinta prefixul. Este posibil sa aveti wordpress instalat cu alt prefix. In fisierul de configuratie "wp-config.php" puteti vedea prefixul la "$table_prefix" sau direct in mysql.13 points

-

Cand am citit titlul credeam ca vii sa ceri sfaturi de gonoree, sifilis, chlamydia, etc.13 points

-

Topicul asta are legatura mai putina cu IT-ul, este de fapt o experienta avuta cu o individa din romania (e scris intentionat cu litere mici). Poate va ajuta in viitoarele voastre colaborari sau cand va ganditi sa faceti afaceri cu romani, in special aia uscati de foame. Presa, deontologia si afacerile din tara lui Papura Voda. In perioada august 2019 - aprilie 2020 am scris o serie de articole intr-un site de stiri. Majoritatea din ele, au fost articole lungi, bine documentate si scrise intr-o maniera profesionala. Cand am incheiat colaborarea, proprietarul site-ului a sters efectiv utilizatorul sub care am publicat materialele si le-a atribuit pe un nume generic de autor. Oare cat de mare e nivelul de retard incat sa-ti atribui munca altora si sa te doara in fund de tot? Probabil asa si-a facut si lucrarea de licenta, furand de la altii. Si asta nu e tot. In august 2019, am fost contactat de acelasi proprietar de site, sau sa-i spunem de domeniu, pentru ca avea un site facut care efectiv nu mergea. A stat online mai mult de un an, in care nu a castigat mai mult de 300 de euro adunati. Mi-a propus un parteneriat in care sa fie 50/50, eu sa ma ocup de tot ce inseamna parte tehnica, de la constructie site, elemente grafice, seo pana la hosting, iar el sa se ocupe de articole. Site-ul vechi a ajuns sters, am luat totul de la capat si in timp foarte scurt, am facut complet un site functional si bine pus la punct. In scurt timp au fost aduse doua persoane care sa scrie continut, apoi inca una ... si inca una. Traficul a crescut rapid, la fel si veniturile obtinute din publicitate. Din banii castigati din publicitate, erau platiti oamenii care scriau materialele pe site, iar restul, erau impartiti in mod egal, iar eu din partea mea suportam cheltuielile de infrastructura. In urma cu o saptamana (la inceputul lunii), a inceput sa vorbeasca pe un ton nu tocmai potrivit pentru un om care se crede intelectual, superior si foloseste semnaturi pompoase cand comunica pe email. Ne-am certat, sau mai bine spus s-a certat singur. Am sunat sa vorbesc si zbiera la telefon in timp ce eu vorbeam usor, dupa care i-am inchis telefonul in nas, neputand avea un dialog civilizat. Au urmat un schimb de email-uri cu diverse tehnici tiganesti prin care mi se reprosa ca am instalat un wordpress amarat si de fapt nu am facut nimic pentru site, ca tot succesul i se datoreaza. Mi-a spus ca vrea sa isi ia site-ul (toata platforma) si sa-l mute in alta parte, ca nu mai e de acord sa fim parteneri. Nedorind sa ma cert, i-am oferit acces total la platforma, dupa care a luat legatura cu oarece gigei low cost pentru intretinerea site-ului si pentru hosting, apoi au venit alte replici dure pe email. Replici care sunau cam asa: - Sa ofer ajutor gigeilor low cost, ca nu se descurca - Sa las orgoliile, ca sigur am facut ceva prin site si de asta nu reusesc gigeii sa-i puna online cateva module - Ca stie el cu ce ma ocup de fapt si ca pot avea probleme (lol) - Ca nu stiu sa configurez servere (desi fac asta de mai bine de 20 de ani). Oare unde erau impiedicatii astia cand luam distributiile de linux de la universitatea tehnica din Finlanda si le puneam pe ftp-ul public de la roedu network, sa ajut comunitatile sa se dezvolte, sa contribuim la un internet mai bun si sa avem acces la informatie. Asa e cand te incurci cu tot felul de ratati, fara bun simt, care toata viata lor nu au realizat ceva, in afara de certuri si scandaluri ieftine cu diverse persoane. Sfat: cand vedeti in strada un rahat, sub nicio forma nu va opriti sa calcati pe el, sau sa-l luati la palme. Intr-un final se va usca si il va matura ploaia. Fruntea sus si mergem mai departe. Daca aveti curiozitatea despre cine vorbesc: O cheama Anca Andrei iar site-ul este voxbiz.ro.12 points

-

Salut, Lucrez la o platforma de CTI marca RST. Caut oameni care doresc sa se implice activ in aceasta latura a securitatii si sa populeze platforma intr-un mod cat mai eficient. Voi oferi suport atat cat imi permite timpul. Nu sunt bani in joc, dar e o ocazie destul de buna de a invata si a aprofunda acest domeniu. Vom face o multime de chestii interesante. Cu o astfel de experienta ai sanse foarte mari in a printe un job pe partea de Security. Toti cei care sunt interesati de acest subiect si vor sa participe sa scrie aici sau sa-mi trimita un PM. Voi crea un server de discord pt asta si vom discuta mai multe in chat. Infrastructura o platesc eu. Targetul final este de a ajuta cat mai multi oameni sa se dezvolte pe partea asta si de ce nu sa devenim o sursa de incredere pentru companii sau organizatii romanesti in principal. Pentru cei care vor sa se implice activ va astept aici: https://discord.gg/3fjHp6U Chestii facute pana acum: 1. Am ridicat urmatoarele platforme: MISP, TheHive, Cortex Chestii care sunt pe short list: 1. Populat platforma MISP cu ceva evente sample pentru a putea intelege mecanismul acesteia 2. Testat anumiti analyzers din Cortex 3. Create 1-2 cazuri in Hive pentru a ne familiariza cu conceptul de Security Operations Center 4. Email catre cateva surse de threat intel pentru a ne oferi suport in acest proiect, nu cu produsurile finale ale lor dar cu ceva beta Daca stiti ceva surse de threat intel care au trial version sau sunt dispusi sa ne sustina in acest proiect let me know. Am sa postez in acest topic evolutia12 points

-

Echipa de security de la UiPath are 3 pentesteri. Toti sunt membri RST cu vechime. Daca inca sunt persoane care considera ca RST e o adunatura de copii, acesta e doar un exemplu. Multi au pornit de aici. Nu toti mai sunt activi, dar noi, cativa, vom fi mereu aici. RST nu moare!12 points

-

12 points

-

12 points

-

Material Introduction Section 1) Fundamentals Section 2) Malware Techniques Section 3) RE Tools Section 4) Triage Analysis Section 5) Static Analysis Section 6) Dynamic Analysis Sursa: https://securedorg.github.io/RE101/12 points

-

Hi all, while surfing various IRC Channels, i have come across a list of very useful links, courses to get into hacking URL: https://ghostbin.com/paste/j858d There are courses for computer basics, hacking, programming and many more Good luck in your long journey of learning!12 points

-

@tjt " De ce sa nu iti dea ? " - Tu daca ai avea firma ta i-ai da unuia care nu a muncit o zi pe ceea ce ai nevoie 5000 RON? Desi omul poate a mai citit cate ceva, daca nu a lucrat macar 1-2 ani cu ceea ce se cere, nu o sa se compare cu unul care a lucrat. De exemplu, cand m-am angajat ca C++ developer acum 6 ani, stiam limbajul extrem de bine. Dar ca sa vezi, nu prea era deajuns. Nu lucrasem cu sockets, multi-threading, STL, semaphores si mai stiu eu ce, pe cand cineva cu experienta probabil se lovise de cel putin o parte dintre ele. Nu cred ca cineva care nu a lucrat la o companie pe ceva anume, indiferent de ce, a petrecut aproape zilnic cateva ore sa isi dezvolte cunostiintele. Un alt exemplu, e ca inainte sa ma angajez prima oara am vrut sa lucrez ca PHP developer. Scrisesem peste 20.000 de linii de cod, aveam ceva proiecte DAR: nu scrisesem cod MVC (evident), nu lucrasem cu OOP (proiecte mici, evident), nu lucrasem cu niciun framework (la fel). Asadar, de ce sa imi dea 5000 RON pe luna cand eu ar trebui sa stau luni de zile sa invat cum trebuie lucrurile astea? " cineva care a investit timpul personal chiar si bani ca sa isi imbunatateasca cunostinte, sa obtina certificari " - Nu a investit nimeni destul din timpul personal pentru a fi la fel de bun ca cineva care a facut acel lucru 8 ore pe zi timp de 1-2 ani. Si nici nu o sa o faca nimeni. Ca mai citesti zilnic cate un articol, ca din cand in cand citesti o carte, e OK, dar nu e de ajuns. Da, dovedeste entuziasm si conteaza mult, dar nu e de ajuns. Pune-te in locul angajatorului. Cat despre HR, sau "Professional Linkedin browser", din pacate, nu au capacitatea de a trece peste anumite lucruri si de a intelege anumite lucruri. Intotdeauna o sa te lovesti de probleme cu ei si poti pierde locuri de munca bune din cauza ca ei vor considera poate ca "nu are facultate de IT, nu poate sa lucreze pe security", pentru ca ei nu inteleg ca nu exista facultate pentru asa ceva de exemplu. @Philip.J.Fry Nu stiu daca RON sau EUR, nu cred ca EUR in Romania. Da, diploma nu ar trebui sa conteze, ca nu stiu pe nimeni sa fi terminat Facultatea de Reverse Engineering si Analiza Malware in Romania, insa fara experienta mi se pare greu de crezut. Adica serios, ai da cuiva 3.7 EUR pe luna in Romania cuiva care probabil are ceva cunostiinte tehnice dobandite in timpul liber, in locul unuia care a facut asta luni de zile la cine stie ce companie care face antivirus? @gigiRoman Acum vreo 4 ani cred, am avut si eu interviu la Avira pe C++ Developer. Am avut de facut o aplicatie client-server, multithreading si cu nu stiu mai ce functionalitati in 3 ore. Am facut-o si a mers foarte bine, si ziceau cei de acolo ca majoritatea nu o fac in cele 3 ore. Apoi am avut o discutie tehnica. Toate bune si frumoase, pana sa vorbim despre antivirus. Le-am zis ca am facut un crypter, un program care ia un fisier detectabil si il face nedetectabil. Au zis ca "nu se poate, antivirusul nostru il prinde". Le-am explicat cum functioneaza si de ce nu l-ar prinde, ca se incarca in memorie bla-bla, dar nu au parut sa inteleaga. Apoi m-au intrebat: "De ce te-am angaja, de unde stim ca avand acces la codul sursa al antivirusului, nu ai dezvolta in continuare astfel de lucruri?". Am inceput sa rad si le-am zis ca nu am nevoie de codul sursa sa fac asa ceva. Nu m-au mai contactat deloc. Asadar, ca idee generala, de care m-am lovit si eu acum vreo 6 ani cand m-am angajat pe 1600 RON: NU va asteptati sa sara cu banii pe voi, pentru ca nu au de ce. In plus, nu sunteti singurele persoane care isi cauta un loc de munca in IT. Desi sunt destule job-uri, pentru pozitiile de inceput sunt foarte multi care aplica. De asemenea, banuiesc ca daca cineva lucreaza la un proiect in timpul personal, sau face ceva ca sa invete, poate mai posteaza si pe aici. Nu am vazut de ani de zile astfel de lucruri postate. Am fost si eu tanar student, si ce crezi, preferam sa stau sa scriu cod, sau sa beau pana picam din picioare?12 points

-

Blog: https://msrc.microsoft.com/blog/2023/08/congratulations-to-the-msrc-2023-most-valuable-security-researchers/ Leaderboard (2023 MVR): https://msrc.microsoft.com/leaderboard Mai sunt doua persoane pe lista si sunt membrii RST: @Zatarra @adiivascu. V-am salutat:11 points

-

O vulnerabilitate pe care am descoperit-o in https://www.xoom.com/. Aplicatia este detinuta de cei de la PayPal. Este o problema mai veche. Recompensa: 5,300$11 points

-

Pentru ca de multe ori am cerut ajutorul aici si de prea putine ori l-am oferit inapoi, va pun la dispozitie toate cartile mele de Cisco. Doar Cisco am ca asa mananc painea zilnica. https://we.tl/t-m69KrEzFGx https://we.tl/t-HrRwcciXqn De asemenea, pentru cine merita am toate cursurile de la INE (CCNA, CCNP & CCIE), atat R&S cat si Security, CBTNuggets, GNS3WorkBench, Pearson IT Certifications, Packt, RouteHUB si IpExperts, care se gasesc foarte greu astazi, pentru ca IpExperts a fost inchis. Cine stie, cunoaste. Ca sa va incadrati la culoarea rosie nu trebuie sa fi cerut invitatii FileList si sa fiti vechi. Toate cursurile video sunt platite si downlodate, asa ca e dreptul meu sa aleg cui le dau. PS: De ceva timp am inceput sa-mi blestem zilele cu CCIE-ul si as avea mare nevoie de cursurile celor de la IpExperts. Cum ei nu mai sunt pe piata, iar eu am doar CCNP de la ei, nu prea am de unde sa le mai iau. Cine le are si crede ca le merit, multumesc.11 points

-

XSS Reflected - api.office.com = 500$. XSS Reflected - [*].live.com = 1.200$ recompensa. Aceasta problema necesita interactiunea utilizatorului.11 points

-

Ba, urmaresc forumu asta din umbra de ceva timp, nu am mai postat. Dar cat puteti ba sa fiti de terminati? Oare prostia asta a voastra nu are limite? Ce baza de date ba, ca aia era cu persoane de prin anii 90'. 80% din cei care sunt in baza aia de date au murit. Numa invitatii filelist, coduri, dork-uri si baze de date visati. Sa faceti ceva pentru viitoru vostru n-ati face. Ai aici oameni care sunt guru in Linux, care stiu Python si alte lucruri utile si voi cereti baze de date.11 points

-

https://www.blackhat.com/asia-18/presenters/Ionut-Popescu.html11 points

-

11 points

-

See you in November at DefCamp 2017 Want to experience a conference that offers outstanding content infused with a truly cyber security experience? For two days (November 9th-10th) Bucharest will become once again the capital of information security in Central & Eastern Europe hosting at DefCamp more than 1,300 experts, passionate and companies interested to learn the “what” and “how” in terms of keeping information & infrastructures safe. Now it’s getting really close: this year's conference is only months away, and that means very early bird tickets are now available. Register Now at DefCamp 2017 (50% Off) What can you expect from the 2017 edition? 2 days full of cyber (in)security topics, GDPR, cyber warfare, ransomware, malware, social engineering, offensive & defensive security measurements 3 stages hosting over 35 international speakers and almost 50 hours of presentations Hacking Village hosting more than 10 competitions where you can test your skills or see how your technology stands 1,300 attendees with a background in cyber security, information technology, development, management or students eager to learn How to get involved? Speaker: Call for Papers & Speakers is available here. Volunteer: Be part of DefCamp #8 team and see behind the scene the challenges an event like this can have. Partner: Are you searching opportunities for your company? Become our partner! Hacking Village: Do you have a great idea for a hacking or for a cyber security contest? Consider applying at the Hacking Village Call for Contests. Attendee: Register at DefCamp 2017 right now and you will benefit of very early bird discounts. Register Now at DefCamp 2017 (50% Off) Use the following code to get an extra 10% discount of the Very Early Bird Tickets by June 27th. This is the best price you will get for 2017 edition. Code: DEFCAMP_2017_VEB_10 Website: https://def.camp/11 points

-

La noi astia cu carnea, ne lasa gura apa cand vedem ce a dat albastrel. La voi astia vegani, cand vedeti stadioane cu gazon, va saliveaza gura ?11 points

-

[h=2]Awesome Penetration Testing[/h] A collection of awesome penetration testing resources, tools, books, confs, magazines and other shiny things Online Resources Penetration Testing Resources Shell Scripting Resources Linux Resources Shellcode development Social Engineering Resources Lock Picking Resources [*] Tools Penetration Testing Distributions Basic Penetration Testing Tools Vulnerability Scanners Network Tools Hex Editors Crackers Windows Utils DDoS Tools Social Engineering Tools Anonimity Tools Reverse Engineering Tools [*] Books Penetration Testing Books Hackers Handbook Series Network Analysis Books Reverse Engineering Books Malware Analysis Books Windows Books Social Engineering Books Lock Picking Books [*]Vulnerability Databases [*]Security Courses [*]Information Security Conferences [*]Information Security Magazines [*]Awesome Lists [*]Contribution [*]License [h=3][/h][h=3]Online Resources[/h] [h=4]Penetration Testing Resources[/h] Metasploit Unleashed - Free Offensive Security metasploit course PTES - Penetration Testing Execution Standard OWASP - Open Web Application Security Project OSSTMM - Open Source Security Testing Methodology Manual [h=4]Shell Scripting Resources[/h] LSST - Linux Shell Scripting Tutorial [h=4]Linux resources[/h] Kernelnewbies - A community of aspiring Linux kernel developers who work to improve their Kernels [h=4][/h][h=4]Shellcode development[/h] Shellcode Tutorials - Tutorials on how to write shellcode Shellcode examples - Shellcodes database [h=4][/h][h=4]Social Engineering Resources[/h] Social Engineering Framework - An information resource for social engineers [h=4][/h][h=4]Lock Picking Resources[/h] Schuyler Towne channel - Lockpicking videos and security talks [h=3][/h][h=3]Tools[/h] [h=4][/h][h=4]Penetration Testing Distributions[/h] Kali - A Linux distribution designed for digital forensics and penetration testing NST - Network Security Toolkit distribution Pentoo - security-focused livecd based on Gentoo BackBox - Ubuntu-based distribution for penetration tests and security assessments [h=4]Basic Penetration Testing Tools[/h] Metasploit - World's most used penetration testing software Burp - An integrated platform for performing security testing of web applications [h=4]Vulnerability Scanners[/h] Netsparker - Web Application Security Scanner Nexpose - Vulnerability Management & Risk Management Software Nessus - Vulnerability, configuration, and compliance assessment Nikto - Web application vulnerability scanner OpenVAS - Open Source vulnerability scanner and manager OWASP Zed Attack Proxy - Penetration testing tool for web applications w3af - Web application attack and audit framework Wapiti - Web application vulnerability scanner [h=4][/h][h=4]Networks Tools[/h] nmap - Free Security Scanner For Network Exploration & Security Audits tcpdump/libpcap - A common packet analyzer that runs under the command line Wireshark - A network protocol analyzer for Unix and Windows Network Tools - Different network tools: ping, lookup, whois, etc netsniff-ng - A Swiss army knife for for network sniffing Intercepter-NG - a multifunctional network toolkit [h=4]SSL Analysis Tools[/h] SSLyze - SSL configuration scanner [h=4]Hex Editors[/h] HexEdit.js - Browser-based hex editing [h=4]Crackers[/h] John the Ripper - Fast password cracker Online MD5 cracker - Online MD5 hash Cracker [h=4]Windows Utils[/h] Sysinternals Suite - The Sysinternals Troubleshooting Utilities Windows Credentials Editor - security tool to list logon sessions and add, change, list and delete associated credentials [h=4]DDoS Tools[/h] LOIC - An open source network stress tool for Windows JS LOIC - JavaScript in-browser version of LOIC [h=4]Social Engineering Tools[/h] SET - The Social-Engineer Toolkit from TrustedSec [h=4]Anonimity Tools[/h] Tor - The free software for enabling onion routing online anonymity I2P - The Invisible Internet Project [h=4]Reverse Engineering Tools[/h] IDA Pro - A Windows, Linux or Mac OS X hosted multi-processor disassembler and debugger WDK/WinDbg - Windows Driver Kit and WinDbg OllyDbg - An x86 debugger that emphasizes binary code analysis [h=3]Books[/h] [h=4]Penetration Testing Books[/h] The Art of Exploitation by Jon Erickson, 2008 Metasploit: The Penetration Tester's Guide by David Kennedy and others, 2011 Penetration Testing: A Hands-On Introduction to Hacking by Georgia Weidman, 2014 Rtfm: Red Team Field Manual by Ben Clark, 2014 The Hacker Playbook by Peter Kim, 2014 The Basics of Hacking and Penetration Testing by Patrick Engebretson, 2013 Professional Penetration Testing by Thomas Wilhelm, 2013 Advanced Penetration Testing for Highly-Secured Environments by Lee Allen,2012 Violent Python by TJ O'Connor, 2012 Fuzzing: Brute Force Vulnerability Discovery by Michael Sutton, Adam Greene, Pedram Amini, 2007 [h=4]Hackers Handbook Series[/h] The Shellcoders Handbook by Chris Anley and others, 2007 The Web Application Hackers Handbook by D. Stuttard, M. Pinto, 2011 iOS Hackers Handbook by Charlie Miller and others, 2012 Android Hackers Handbook by Joshua J. Drake and others, 2014 The Browser Hackers Handbook by Wade Alcorn and others, 2014 [h=4]Network Analysis Books[/h] Nmap Network Scanning by Gordon Fyodor Lyon, 2009 Practical Packet Analysis by Chris Sanders, 2011 Wireshark Network Analysis by by Laura Chappell, Gerald Combs, 2012 [h=4]Reverse Engineering Books[/h] Reverse Engineering for Beginners by Dennis Yurichev (free!) The IDA Pro Book by Chris Eagle, 2011 Practical Reverse Engineering by Bruce Dang and others, 2014 Reverse Engineering for Beginners [h=4]Malware Analysis Books[/h] Practical Malware Analysis by Michael Sikorski, Andrew Honig, 2012 The Art of Memory Forensics by Michael Hale Ligh and others, 2014 [h=4]Windows Books[/h] Windows Internals by Mark Russinovich, David Solomon, Alex Ionescu [h=4]Social Engineering Books[/h] The Art of Deception by Kevin D. Mitnick, William L. Simon, 2002 The Art of Intrusion by Kevin D. Mitnick, William L. Simon, 2005 Ghost in the Wires by Kevin D. Mitnick, William L. Simon, 2011 No Tech Hacking by Johnny Long, Jack Wiles, 2008 Social Engineering: The Art of Human Hacking by Christopher Hadnagy, 2010 Unmasking the Social Engineer: The Human Element of Security by Christopher Hadnagy, 2014 [h=4][/h][h=4]Lock Picking Books[/h] Practical Lock Picking by Deviant Ollam, 2012 Keys to the Kingdom by Deviant Ollam, 2012 [h=3]Vulnerability Databases[/h] NVD - US National Vulnerability Database CERT - US Computer Emergency Readiness Team OSVDB - Open Sourced Vulnerability Database Bugtraq - Symantec SecurityFocus Exploit-DB - Offensive Security Exploit Database Fulldisclosure - Full Disclosure Mailing List MS Bulletin - Microsoft Security Bulletin MS Advisory - Microsoft Security Advisories Inj3ct0r - Inj3ct0r Exploit Database Packet Storm - Packet Storm Global Security Resource SecuriTeam - Securiteam Vulnerability Information CXSecurity - CSSecurity Bugtraq List Vulnerability Laboratory - Vulnerability Research Laboratory ZDI - Zero Day Initiative [h=3][/h][h=3]Security Courses[/h] Offensive Security Training - Training from BackTrack/Kali developers SANS Security Training - Computer Security Training & Certification Open Security Training - Training material for computer security classes CTF Field Guide - everything you need to win your next CTF competition [h=3]Information Security Conferences[/h] DEF CON - An annual hacker convention in Las Vegas Black Hat - An annual security conference in Las Vegas BSides - A framework for organising and holding security conferences CCC - An annual meeting of the international hacker scene in Germany DerbyCon - An annual hacker conference based in Louisville PhreakNIC - A technology conference held annually in middle Tennessee ShmooCon - An annual US east coast hacker convention CarolinaCon - An infosec conference, held annually in North Carolina HOPE - A conference series sponsored by the hacker magazine 2600 SummerCon - One of the oldest hacker conventions, held during Summer Hack.lu - An annual conference held in Luxembourg HITB - Deep-knowledge security conference held in Malaysia and The Netherlands Troopers - Annual international IT Security event with workshops held in Heidelberg, Germany Hack3rCon - An annual US hacker conference ThotCon - An annual US hacker conference held in Chicago LayerOne - An annual US security conerence held every spring in Los Angeles DeepSec - Security Conference in Vienna, Austria SkyDogCon - A technology conference in Nashville [h=3][/h][h=3]Information Security Magazines[/h] 2600: The Hacker Quarterly - An American publication about technology and computer "underground" Hakin9 - A Polish online, weekly publication on IT Security [h=3]Awesome Lists[/h] SecTools - Top 125 Network Security Tools C/C++ Programming - One of the main language for open source security tools .NET Programming - A software framework for Microsoft Windows platform development Shell Scripting - Command-line frameworks, toolkits, guides and gizmos Ruby Programming by @SiNdresorhus - JavaScript in command-line Node.js Programming by @vndmtrx - JavaScript in command-line Python tools for penetration testers - Lots of pentesting tools are written in Python Python Programming by @svaksha - General Python programming Python Programming by @vinta - General Python programming Andorid Security - A collection of android security related resources Awesome Awesomness - The List of the Lists [h=3][/h][h=3]Contribution[/h] Your contributions and suggestions are heartily? welcome. (????) [h=3][/h][h=3]License[/h] This work is licensed under a Creative Commons Attribution 4.0 International License Sursa: https://github.com/enaqx/awesome-pentest11 points

-

11 points

-

Pe redhat majoritatea subdomeniilor daca nu erai logat si intrai pe o pagina unde necesita logarea redirect ul se facea prin service-now care avea un parametru prin GET vulnerabil. Nu am mai gasit poza exacta, am facut o poza dupa video ul de poc. La sap.com la.fel era un XSS prin GET, postez poza diseară cand ajung. Ambele raportate, rezolvate si ca recompensa am luat hof pe ambele. La redhat m au pus sa aleg in care vreau la service now sau redhat😂11 points

-

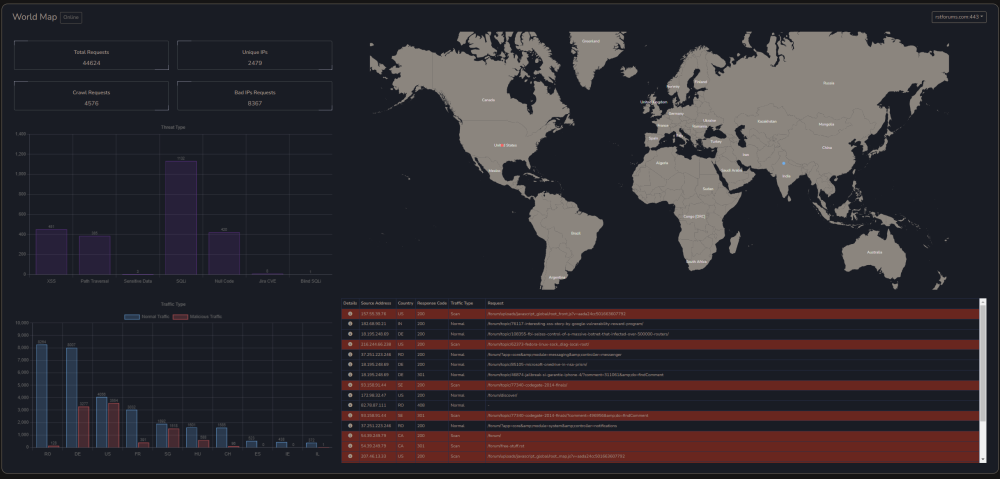

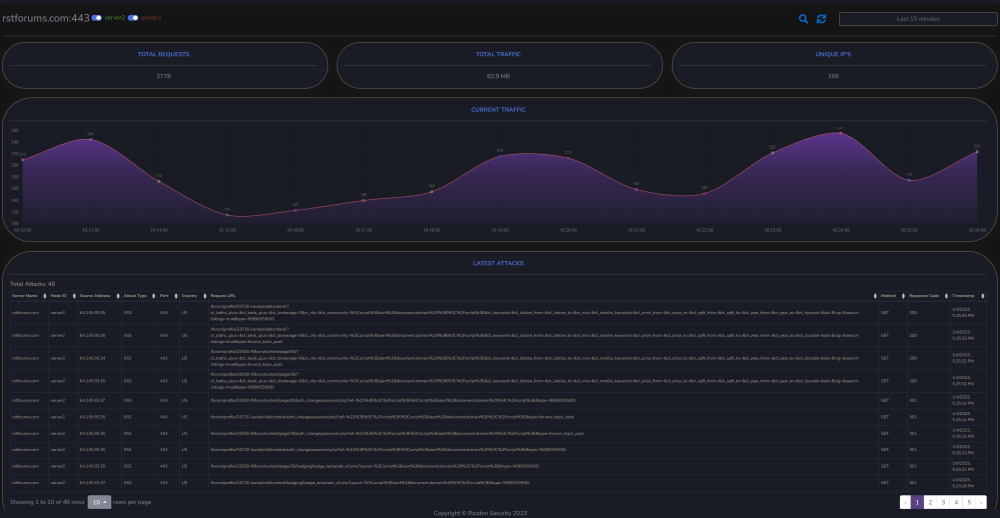

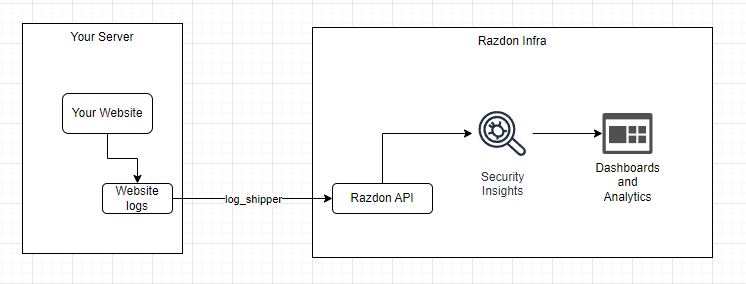

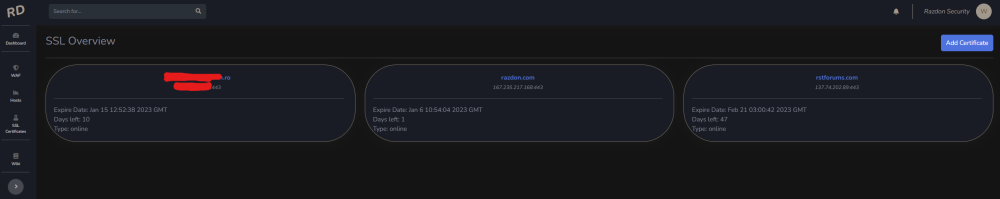

Salut a todos, Am un proiect pe partea de CyberSecurity, la care lucrez de ceva timp impreuna cu un fost coleg de munca si pe care as vrea sa vi-l prezit si voua cu speranta in a veni si a-l testa. Am fost si la Defcamp unde am avut un stand (multumim @Andrei cu aceasta ocazie) si am rulat un program de BugBounty (care inca e valid - cine gaseste un bug valid il raporteaza si in functie de severitate vom premia cu vouchere Emag) Pe scurt, este vorba de https://razdon.com , un website care va ofera posibilitatea de a "onboardui" si a veda traficul vostru LIVE cu un extra context de securitate la fiecare request. Aceasta parte de live este prezentata sub forma unui dashboard unde poti vedea harta lumii si toate request-urile venind spre locatia serverului tau. Aveti un screenshot atasat mai jos: Dupa cum vedeti proiectul a fost dezvoltat pe RST si aici puteti vedea un window de aproximativ 8 ore cu toate statisticiile legate de RST in aceste 8 ore + traficul live, bineinteles. Pe langa partea de dashboard live, care necesita interactiune minima (practic este doar selectia site-ului in scop - in cazul in care aveti mai multe), avem si partea de analiza de trafic. In partea de analiza de trafic ai optiunea de a cauta in toate request-urile pe o anumita perioada de timp dupa ceva anume (ex. toate requesturile cu status code 4XX or 3XX). In partea de analiza este prezenta si un scurt istoric al atacurilor recente (cu tot cu tipul lor) Puteti vedea o bucata din acesta pagina mai jos: Un alt meniu destul de interesat este cel cu partea de certificate SSL, unde va puteti verifica data de expirare a certificatului (iar pe viitor vom implementa si sistem de alerte - atat la certificate cat si la atacuri). Un screenshot cu partea de certificate mai jos: Putem implementa si partea de WAF, dar momentan avem 0 focus in aceasta directie. Foarte curand vom face release si la un beta pe partea de artificial intelligence / machine learning, cu ajutorul carora vom maximiza eficienta detectarii atacurilor. Acestea fiind spuse, daca cineva este interesat de un asemenea produs, inregistrariile sunt deschise si puteti urma pasii necesari pentru a viziona traficul. Pentru a evita intrebariile de tipul cum faceti asta, va informez de pe acum ca singurul lucru care e necesar pentru aceste actiun sunt logurile de apache, respectiv nginx cu traficul website-ului. Momentan preluam aceste loguri cu un binar scris in GO (pentru eficienta) dar voi pune si varianta (raw) cea de a trimite catre API-ul nostru log-urile fara a rula un binar (safety reasons). O mica schema pentru a intelege mai bine cum sta treaba aveti jos. Mersi si o seara faina! P.S. In caz ca vrea sa ne cumpere careva cu vreo 2-3 mil de euro sa-mi dea un MP, dupaia e mai scump.10 points

-

Salut. Am gasit doua vulnerabilitati XSS in aplicatiile detinute de cei de la Microsoft. Una este in Outlook, iar a doua intr-o alta aplicatie folosita si cunoscuta de multi... nu pot da detalii momentan deoarece nu a fost rezolvata nici una pana acum... Cel putin, nu am primit duplicat pe rapoartele trimise. 🙂 1. XSS reflected (without user interaction) - [*].live.com: 2. XSS reflected (user interaction required) - Outlook: Am observat ca si domeniile acestea sunt vulnerabile: office365.com si live.com.10 points

-

10 points

-

10 points

-

Se pare ca voi fi speaker la editia de anul acesta de la Defcamp. Deci va fi cel putin o prezentare ce va avea sigla RST-ului pe ea.10 points

-

Trebuie sa alegi, Arta sau lautarie. Fotbalul este o ocupatie pentru labagii spargatori de seminte si bautori de bere.10 points

-

10 points

-

Abonament de tren in Romania ? Care e faza, vrei sa ajungi peste doua zile la munca ?10 points

-

Atentie, nu oferiti si nu formulati cereri pentru servere hacked incluzand si nelimitandu-se la shells, cpanels, webshells. Nu vindeti si nu cereti baze de date cu email-uri, date cu caracter personal, cnp-uri sau alte saracii. In ultimul timp au aparut cereri si oferte precum ciupercile dupa ploaie. Nu le-am dat atentie pentru a vedea pana unde mergeti cu cacanaria.10 points